La autenticación multifactor (MFA, por sus siglas en inglés) ha proliferado en nuestra vida informática durante la última década. Comenzó principalmente con la autenticación basada en SMS además de unacontraseña, lo que permitía a los usuarios agregar una capa adicional de autenticación al obligarlos a ingresar un código enviado a su teléfono al intentar iniciar sesión. La verdad es que la autenticación basada en SMS nunca fue segura. Debido a la tecnología inherente y la infraestructura en torno a las tarjetas SIM, la autenticación de dos factores con SMS no solo es inadecuada, sino que también compromete activamente su seguridad, y aquí hay 4 razones por las que debería usar una aplicación de autenticación de dos factores dedicada en su lugar.

5 datos alarmantes sobre ciberseguridad en Windows que probablemente no conocías

Es hora de despertar y proteger su PC

4Las aplicaciones 2FA son invulnerables al intercambio de SIM

Uno de los ataques más comunes a la autenticación basada en SMS

La autenticación multifactor basada en SMS fue en su día el estándar para proporcionar una capa adicional de seguridad a sus cuentas importantes en línea. Aunque es eficaz para disuadir los ataques más básicos, tiene una debilidad que realmente no se puede pasar por alto. Esa debilidad quedó expuesta mediante el intercambio de tarjetas SIM, un método de ingeniería social que permitía a un actor malintencionado obtener acceso a su número de teléfono, lo que le permitía recibir códigos de autenticación por SMS sin necesidad de acceder a su dispositivo físico.

Básicamente, con la información correcta, alguien podría convencer a tu proveedor de telefonía para que active una tarjeta SIM con tu número de teléfono, lo que pondría en peligro cualquier autenticación multifactor asociada a ella. La mejor forma de mitigar esto es simplemente no utilizar la autenticación basada en SMS. Las aplicaciones de 2FA están asociadas a tu dispositivo, no a tu número de teléfono, por lo que son inmunes a un ataque de intercambio de SIM.

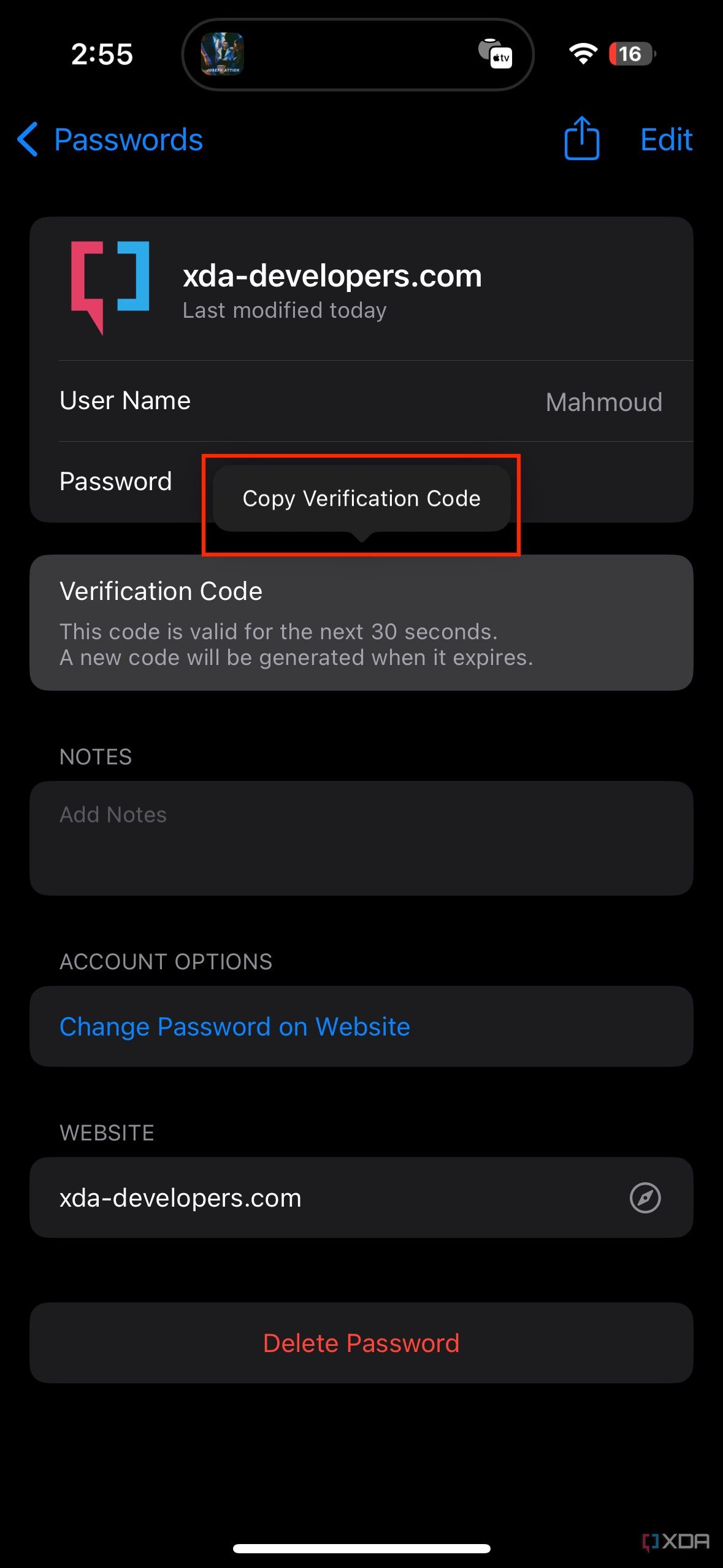

Cómo utilizar el generador de código 2FA integrado en iOS y iPadOS

Ya no es necesario depender de un administrador de contraseñas de terceros.

3La autenticación por SMS puede ser interceptada

Donde hay transmisión, hay vulnerabilidad

Si bien el intercambio de SIM es la debilidad más evidente de cualquier MFA que involucre SMS, también puede ser interceptado debido a las debilidades en el funcionamiento de los SMS. Los SMS funcionan mediante el protocolo de comunicación SS7, que no es de ninguna manera seguro. Los mensajes que contienen códigos de verificación pueden ser (y han sido) interceptados. Esto puede suceder con casi cualquier tipo de información no cifrada que se transmita, lo que otorga otro punto a las aplicaciones MFA dedicadas. Generar códigos en el dispositivo significa que no hay transmisión para interceptar, lo que permite que su MFA sea sólida como una roca en lugar de ser una carga.

¿Crees que puedes hackear las nubes de inteligencia artificial privadas de Apple? Hay un millón de dólares en juego si lo logras

Rompe la bóveda digital más difícil y consigue una enorme cantidad de dinero.

2Los códigos son inmediatos y más confiables.

No más esperas por un mensaje

Recibir códigos de autenticación por SMS no solo es inseguro, sino también poco fiable. A todos nos ha pasado: esperar ese código de autenticación por SMS que tarda mucho en llegar o, Dios no lo quiera, uno que nunca llega. Con una aplicación de autenticación multifactor dedicada, tus códigos siempre están ahí, listos para que los copies y los pegues. Algunas aplicaciones incluso te muestran el siguiente código que está en cola, para que no sientas que estás corriendo contra el cronómetro de caducidad para introducir el código.

5 razones por las que deberías considerar Proton Pass como tu próximo gestor de contraseñas

Proton Pass es un administrador de contraseñas gratuito con funciones avanzadas de monitoreo y seguridad que creo que te encantará.

1Las aplicaciones 2FA se pueden utilizar con muchos dispositivos diferentes

Accede a tu MFA desde cualquier lugar

Si bien la autenticación basada en SMS está vinculada a su número de teléfono, las aplicaciones de autenticación multifactor se pueden asociar a cualquier cantidad de dispositivos, incluidos los wearables. Esto no solo hace que acceder a sus códigos de autenticación sea mucho menos complicado si pierde su teléfono, sino que también obtiene los beneficios de seguridad de cualquier dispositivo que use, siempre que la aplicación lo admita. Esto incluye la seguridad biométrica de su dispositivo, como Face ID o Windows Hello. Esto garantiza que incluso si alguien obtuviera acceso a su dispositivo, seguiría sin poder acceder a su aplicación de autenticación multifactor dedicada.

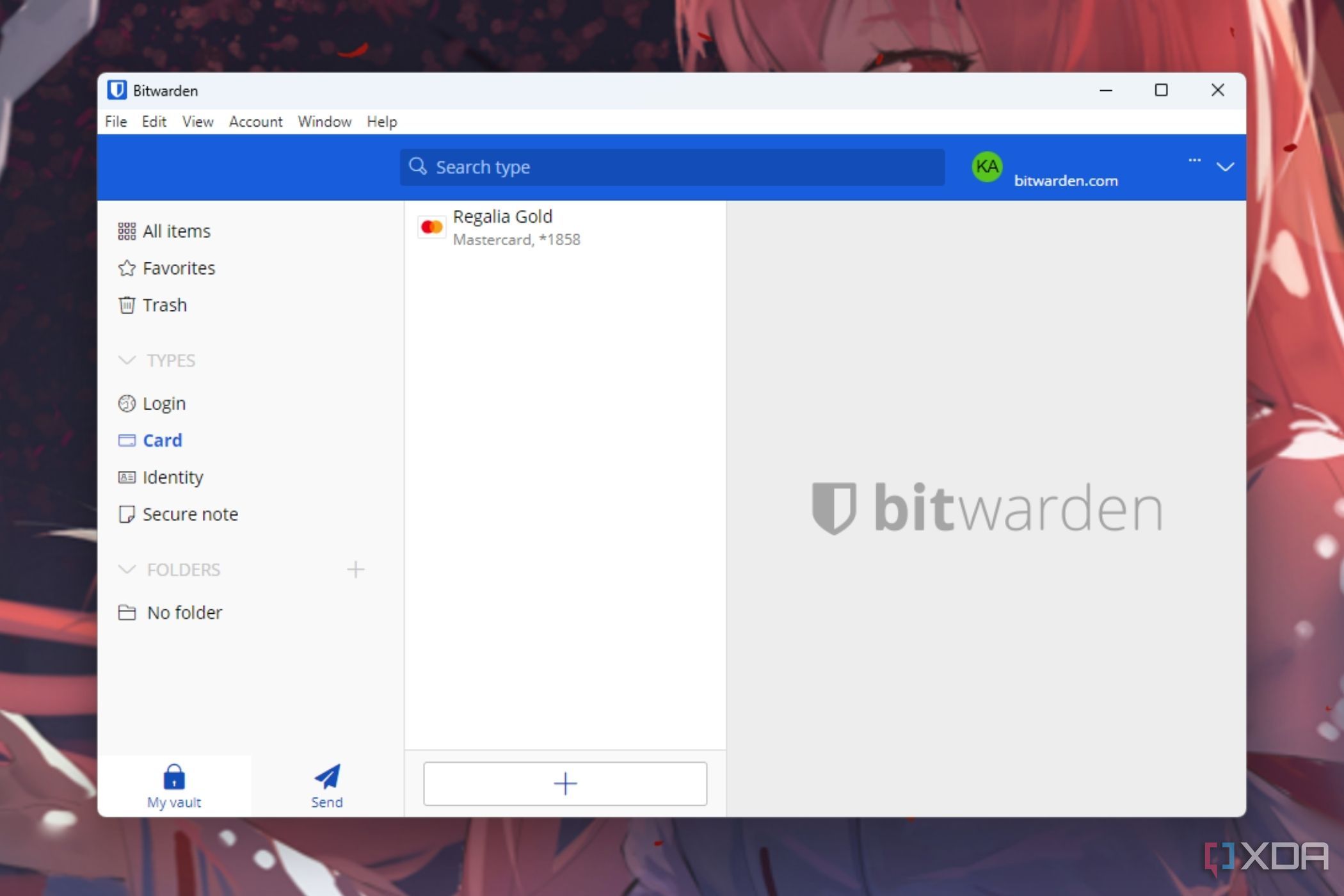

Los 4 mejores gestores de contraseñas alternativos a Bitwarden

Deberías considerar estos servicios si Bitwarden no está disponible.

No te molestes más con la autenticación de dos factores por SMS

En la actualidad, prácticamente no hay motivos para seguir utilizando la autenticación de dos factores basada en SMS. Es terriblemente insegura en comparación conlas opciones gratuitasy fáciles de utilizar. Las únicas desventajas se deben a su inherente resistencia: tener códigos generados por su dispositivo físico significa que debe guardar códigos de respaldo en caso de que cambie de dispositivo. Afortunadamente, siempre que recuerde guardarlos y almacenarlosen un lugar seguro, no debería tener problemas con su aplicación de autenticación de dos factores dedicada.