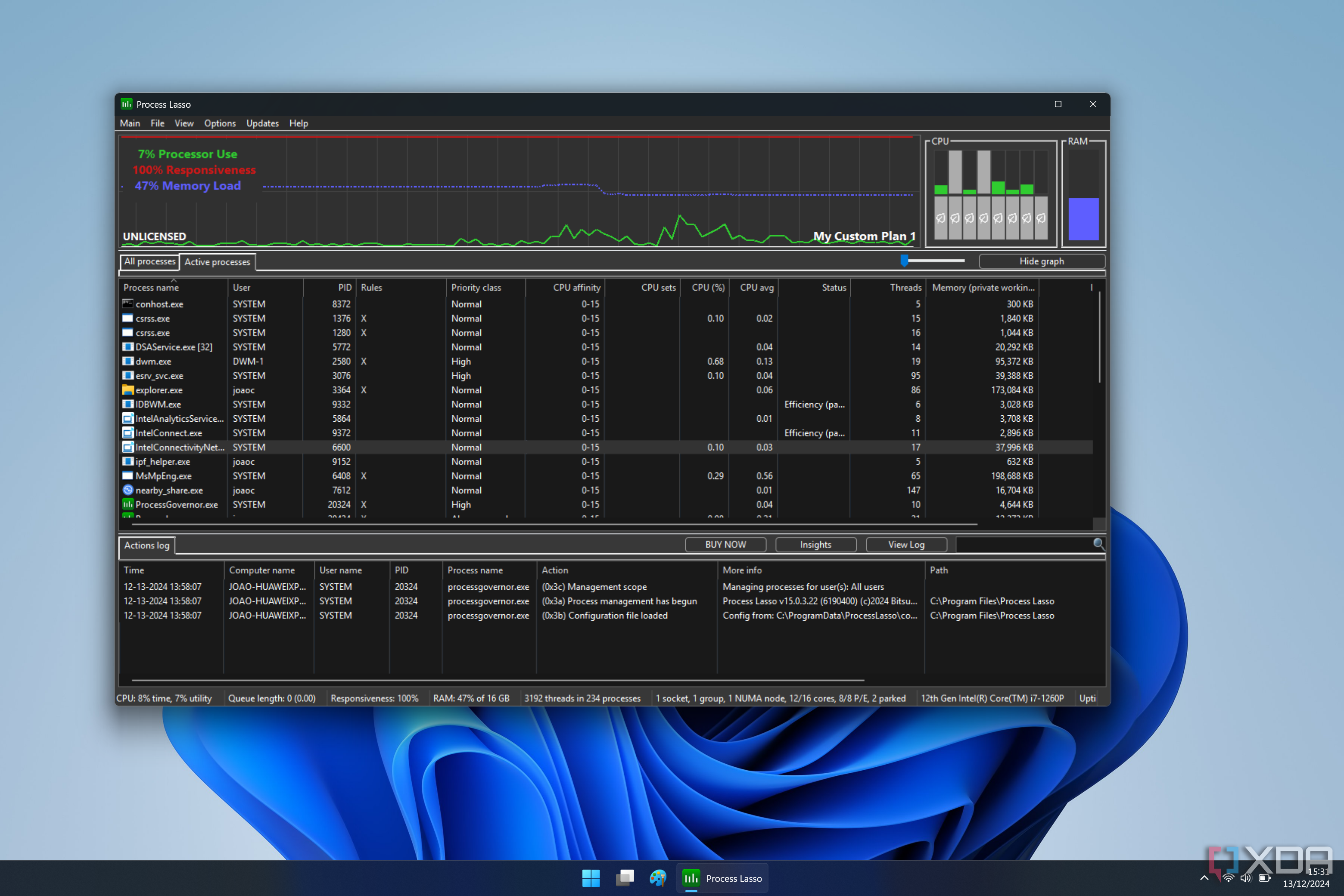

Para los lectores de nuestros foros que se preocupan por la privacidad, probablemente eviten cualquier punto de acceso WiFi abierto cuando están fuera de casa. Si son uno de los pocos afortunados que poseen un dispositivo Nexus o Pixel seleccionado que es compatible con elAsistente WiFide Google , entonces tal vez no estén tan preocupados por usar una red no segura. Pero para el resto de nosotros, dependemos en gran medida de la red 4G de nuestro operador para enviar datos financieros, educativos o privados importantes a través de Internet. Sin embargo, lamentablemente, parece que nuestra conexión LTE 4Gpodría no ser tan seguracomo nos habían hecho creer anteriormente. Wanqiao Zhang, un investigador de seguridad de redes chino de Qihoo 360,realizó recientemente una presentación en DEFCON 24 en agostode este año describiendo la vulnerabilidad LTE.

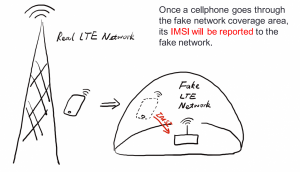

En el artículo de investigación, el equipo describe un método paraobligar a un teléfono inteligente a salir de su red LTE y a entrar en una red comprometida y no segura. El ataque implica recopilar el IMSI del dispositivo LTE y luego engañar al dispositivo para que se conecte a una red LTE falsa. Una vez que la víctima se ha conectado a la red comprometida, el atacante puede realizar una variedad de actos maliciosos, incluidala denegación de servicio,la redirección de llamadas/mensajes de textoo, en el peor de los casos, inclusoel rastreo de todo el tráfico de voz y datos. La demostración de su equipo se dirigió específicamente a las redes FDD-LTE que actualmente operan en Gran Bretaña, Estados Unidos y Australia. Sin embargo, Zhang dice que este tipo de ataque es posible en cualquier red LTE del mundo, incluidas las redes TDD-LTE que se encuentran más comúnmente en muchos países asiáticos.

Lamentablemente, elorganismo regulador responsablede supervisar y hacer cumplir los estándares LTE ya había reconocido esta vulnerabilidad en 2006, cuando admitió la posibilidad del ataque de intermediario de Zhang. Recientemente, en mayo, el 3GPP propuso una posible solución a la vulnerabilidad de seguridad: rechazar la autenticación unidireccional y descartar las solicitudes de degradación del cifrado de las estaciones base. Estas medidas evitarían que unafemtoceldamaliciosa secuestrara unilateralmente su teléfono y degradara sus medidas de seguridad de red.

Esta vulnerabilidad no había recibido mucha atención hasta que los investigadores de seguridad escribieron un artículo sobre ella el año pasado (PDF). Poco después de la publicación de este artículo, vimos que la ACLU obtuvo documentos que describían que el proyecto Stingray del gobierno tenía funcionalidades idénticas. Muchos aún no saben exactamente cómo funcionan realmente los dispositivos de rastreo Stingray, aunque la gente ha comenzado a encontrar similitudes entre la tecnología y la vulnerabilidad LTE investigada recientemente.

Para aquellos que desean mantener la privacidad de sus datos y comunicaciones, una VPN que utilice OpenVPN y su protocolo TLS podrá mantener la privacidad de sus datos. Es mejor que se mantenga alejado de las VPN que utilizan métodos de conexión PPTP/L2TP/SOCKS, ya que aún podrían ser vulnerables a ataques. Han pasado más de 10 años desde que el 3GPP se enteró de este problema y aún no han implementado protocolos LTE actualizados para solucionar este problema de seguridad. Sin embargo, con el hardware disponible que puede llevar a cabo estos ataques, dependerá de usted mantener la privacidad de sus datos.