Leer actualización

- Google responde

Un aspecto crucial de la seguridad de los teléfonos inteligentes Android es el proceso de firma de aplicaciones. Básicamente, se trata de una forma de garantizar que todas las actualizaciones de las aplicaciones provengan del desarrollador original, ya que la clave utilizada para firmar las aplicaciones siempre debe mantenerse privada. Parece que varios de estos certificados de plataformas de empresas como Samsung, MediaTek, LG y Revoview se han filtrado y, lo que es peor, se han utilizado para firmar malware. Esto se reveló a través de la Android Partner Vulnerability Initiative (APVI) y solo se aplica a las actualizaciones de aplicaciones, no a las OTA.

Cuando se filtran las claves de firma, un atacante podría, en teoría, firmar una aplicación maliciosa con una clave de firma y distribuirla como una "actualización" para una aplicación en el teléfono de alguien. Todo lo que una persona tendría que hacer sería descargar una actualización desde un sitio de terceros, lo que para los entusiastas es una experiencia bastante común. En ese caso, el usuario estaría dando sin saberlo acceso a nivel de sistema operativo Android al malware, ya que estas aplicaciones maliciosas pueden hacer uso del UID compartido de Android e interactuar con el proceso del sistema "Android".

"Un certificado de plataforma es el certificado de firma de la aplicación que se utiliza para firmar la aplicación "Android" en la imagen del sistema. La aplicación "Android" se ejecuta con un ID de usuario altamente privilegiado - android.uid.system - y tiene permisos del sistema, incluidos los permisos para acceder a los datos del usuario. Cualquier otra aplicación firmada con el mismo certificado puede declarar que desea ejecutarse con el mismo ID de usuario, lo que le otorga el mismo nivel de acceso al sistema operativo Android", explica el reportero de APVI. Estos certificados son específicos del proveedor, en el sentido de que el certificado en un dispositivo Samsung será diferente del certificado en un dispositivo LG, incluso si se utilizan para firmar la aplicación "Android".

Estas muestras de malware fueron descubiertas por Łukasz Siewierski, un ingeniero inverso de Google. Siewierski compartió los hashes SHA256 de cada una de las muestras de malware y sus certificados de firma, y pudimos ver esas muestras en VirusTotal. No está claro dónde se encontraron esas muestras y si se distribuyeron previamente en Google Play Store, sitios para compartir APK como APKMirror o en otro lugar. La lista de nombres de paquetes de malware firmados con estos certificados de plataforma se encuentra a continuación.Actualización: Google dice que este malware no se detectó en Google Play Store.

- com.vantage.electronic.cornmuni

- com.ruso.signato.renewis

- com.sledsdffsjkh.Buscar

- com.android.power

- com.gestión.propaganda

- com.sec.android.reproductor de música

- com.houla.quicken

- com.attd.da

- com.arlo.fappx

- com.metasploit.etapa

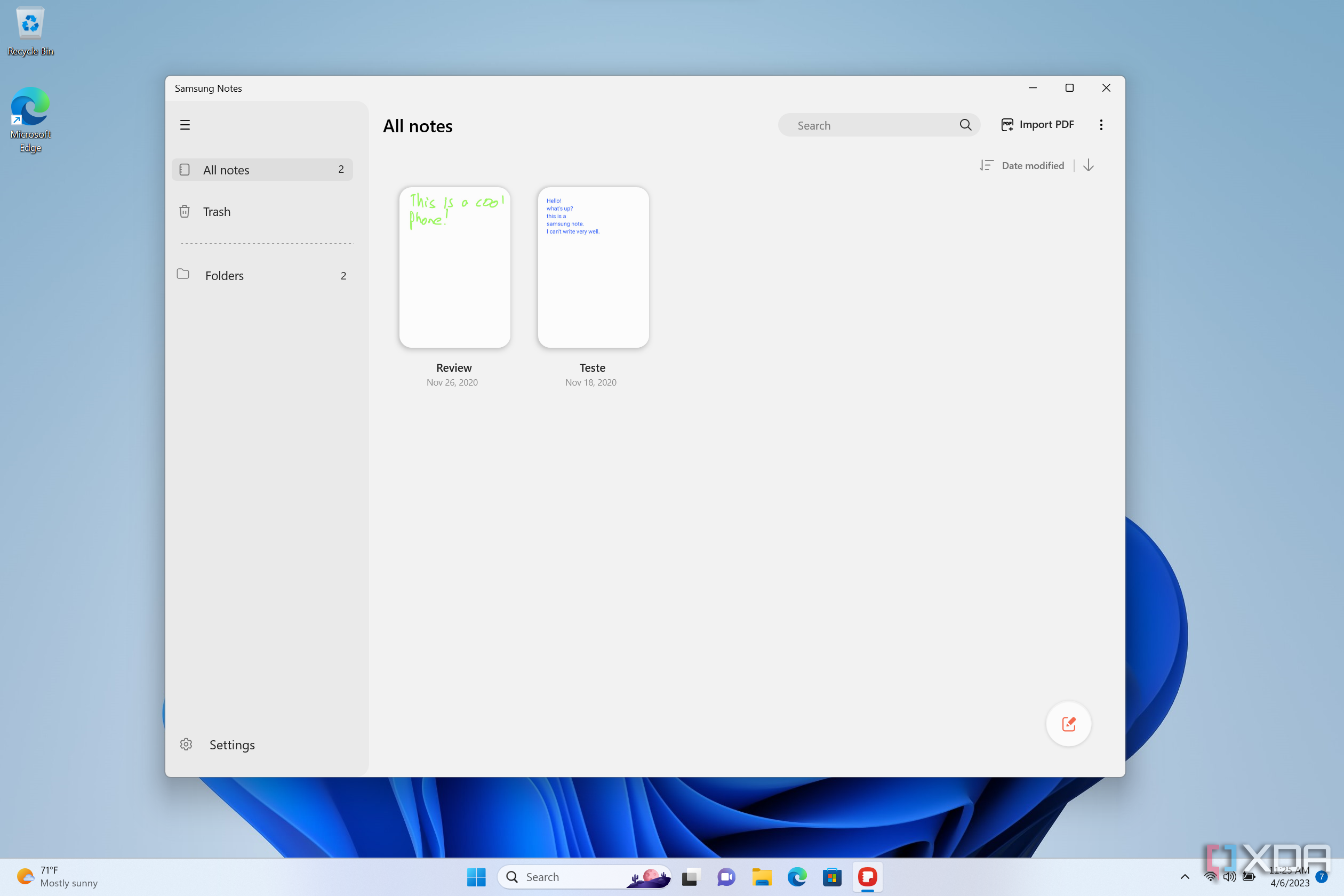

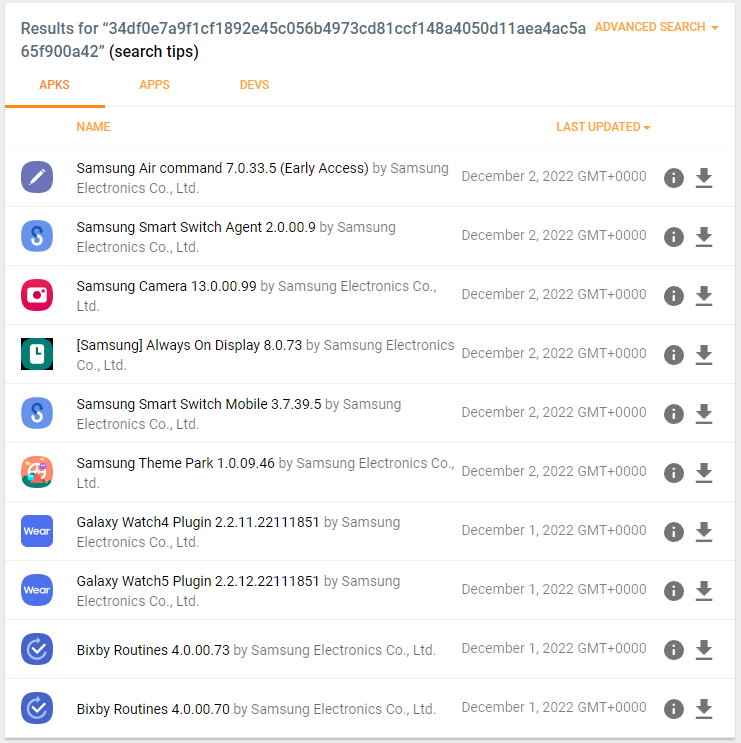

En el informe se afirma que "todas las partes afectadas fueron informadas de los hallazgos y han tomado medidas correctivas para minimizar el impacto en los usuarios". Sin embargo, al menos en el caso de Samsung, parece que estos certificados siguen en uso.Si buscamos en APKMirrorsu certificado filtrado, veremos que se distribuyen actualizaciones de hoy mismo con estas claves de firma filtradas.

Es preocupante que una de las muestras de malware firmadas con el certificado de Samsung se haya enviado por primera vez en 2016. No está claro si los certificados de Samsung han estado en manos maliciosas durante seis años. Aún menos claro en este momento escómose han distribuido estos certificados y si ya se han producido daños como resultado de ello. Las personas descargan actualizaciones de aplicaciones todo el tiempo y confían en el sistema de firma de certificados para asegurarse de que esas actualizaciones de aplicaciones sean legítimas.

En cuanto a lo que pueden hacer las empresas, la mejor manera de avanzar es mediante una rotación de claves.El esquema de firma de APK v3 de Android admite la rotación de claves de forma nativay los desarrolladores pueden actualizar el esquema de firma v2 al v3.

La acción sugerida por el reportero de APVI es que "todas las partes afectadas deberían rotar el certificado de la plataforma reemplazándolo por un nuevo conjunto de claves públicas y privadas. Además, deberían realizar una investigación interna para encontrar la causa raíz del problema y tomar medidas para evitar que el incidente vuelva a ocurrir en el futuro".

"También recomendamos encarecidamente minimizar el número de aplicaciones firmadas con el certificado de la plataforma, ya que reducirá significativamente el coste de rotar las claves de la plataforma si ocurre un incidente similar en el futuro", concluye.

Cuando nos comunicamos con Samsung, un portavoz de la empresa nos dio la siguiente respuesta.

Samsung se toma muy en serio la seguridad de los dispositivos Galaxy. Hemos publicado parches de seguridad desde 2016, cuando nos enteramos del problema, y no se han producido incidentes de seguridad relacionados con esta posible vulnerabilidad. Siempre recomendamos a los usuarios que mantengan sus dispositivos actualizados con las últimas actualizaciones de software.

La respuesta anterior parece confirmar que la empresa conocía este certificado filtrado desde 2016, aunque afirma que no ha habido incidentes de seguridad conocidos relacionados con la vulnerabilidad. Sin embargo, no está claro qué más ha hecho para cerrar esa vulnerabilidad y, dado que el malware se envió por primera vez a VirusTotal en 2016, parecería que definitivamente está circulando en algún lugar.

Nos hemos comunicado con MediaTek y Google para solicitar comentarios y le informaremos cuando recibamos respuesta.

ACTUALIZACIÓN: 2022/12/02 12:45 EST POR ADAM CONWAY

Google responde

Google nos ha dado la siguiente declaración.

Los socios OEM implementaron rápidamente medidas de mitigación tan pronto como informamos sobre la vulnerabilidad clave. Los usuarios finales estarán protegidos por las mitigaciones de usuario implementadas por los socios OEM. Google ha implementado detecciones amplias para el malware en Build Test Suite, que escanea imágenes del sistema. Google Play Protect también detecta el malware. No hay ninguna indicación de que este malware esté o haya estado en Google Play Store. Como siempre, recomendamos a los usuarios que se aseguren de tener la última versión de Android.