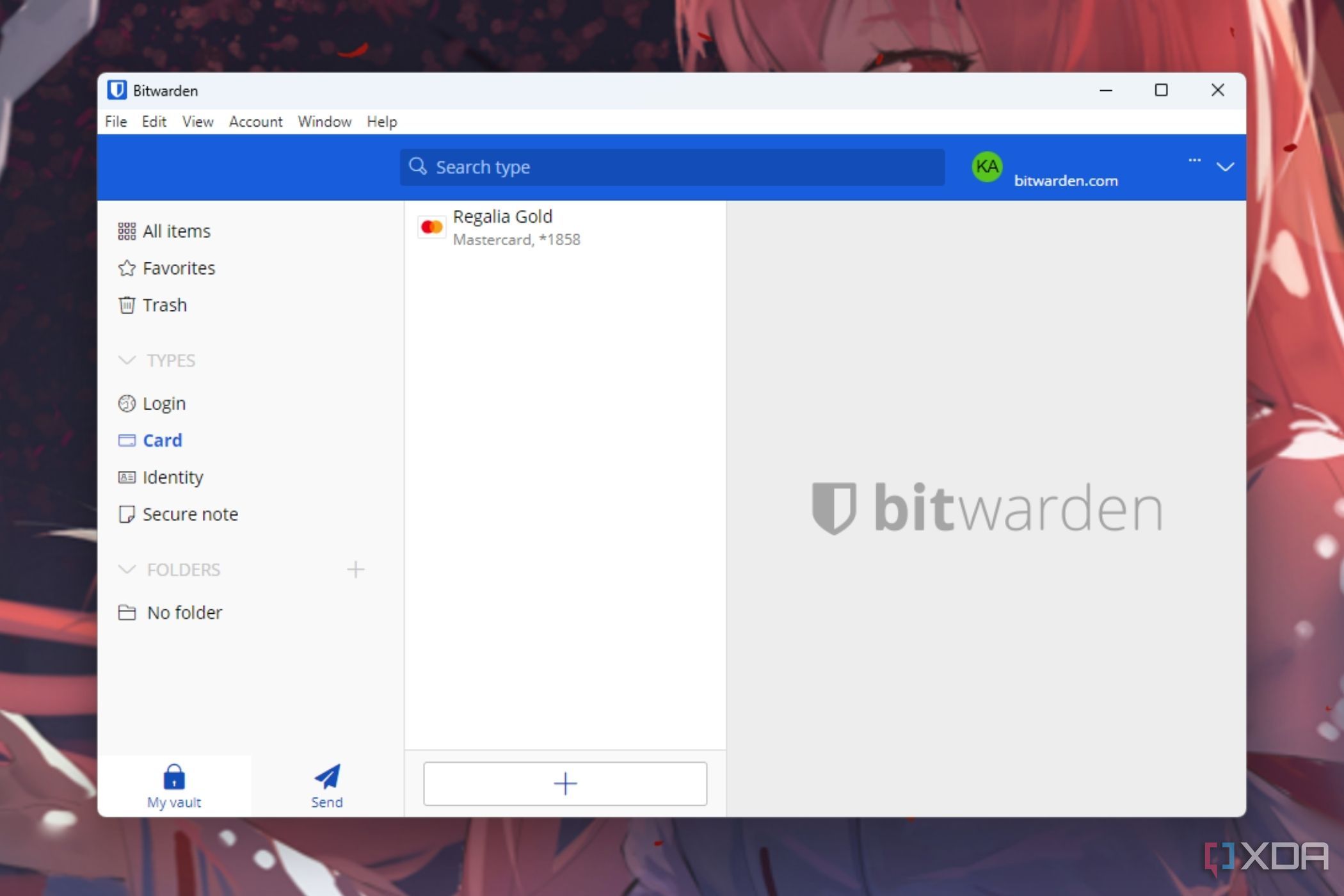

Los administradores de contraseñasson una parte esencial del conjunto de herramientas de seguridad tanto para consumidores como para empresas. Le permiten usar contraseñas seguras y aleatorias para cada una de sus cuentas en línea, lo que ayuda a protegerse contra el riesgo de que las contraseñas queden expuestas en filtraciones de sitios que siguen prácticas de cifrado deficientes. Cada vez más, también admiten más y más funciones como inicios de sesión automáticos, almacenamiento de códigos TOTP de 2FA (una mala idea, pero lamentablemente) y, fundamentalmente, sincronización de sus contraseñas entre dispositivos.

Almacenar las contraseñas en una bóveda no es algo nuevo (el software comoKeePassexiste desde hace décadas), pero sincronizar las contraseñas entre dispositivos sí lo es. De hecho, este es el elemento crucial que hizo viable la actual generación de administradores de contraseñas basados en la nube. ¿Usarías un administrador de contraseñas que te obligue a copiar manualmente cada contraseña a tus otros dispositivos cada vez que se actualiza?

Pero si sus contraseñas se sincronizan entre dispositivos que utilizan un proveedor de nube, ¿eso significa que sus contraseñas están expuestas a su proveedor de nube?

Tu proveedor no puede leer tus contraseñas

Nadie quiere la responsabilidad de mantener seguras las contraseñas de todos.

La respuesta es sencilla: no, tu proveedor de la nube no puede leer tus contraseñas sincronizadas. Puede que parezca un poco obvio. Después de todo, proporcionar respuestas en texto plano a tus contraseñas a un servicio en la nube sería una ideaterrible, pero es un problema sorprendentemente difícil de resolver. Funciona cifrando tus contraseñas localmente en tu dispositivo, antes de enviarlas a tu proveedor, lo que garantiza que tu proveedor solo reciba tus contraseñas cifradas. Estas contraseñas se cifran con una clave derivada de (básicamente compuesta por) tu contraseña maestra, lo que garantiza que sin acceso en texto plano a tu contraseña maestra, ni siquiera tu proveedor puede descifrar tus datos.

El elemento importante aquí es que las aplicaciones y el software que utilizas localmente se mantengan seguros, por lo que es una práctica común que los mejores proveedores hagan que sus aplicaciones sean auditadas regularmente por empresas de seguridad confiables, o incluso que expongan el código públicamente mediante lapublicación de código fuente abierto. Cuando inicias sesión en un nuevo dispositivo, tu volcado de contraseña encriptado se descarga en tu dispositivo local y luego se desencripta utilizando una derivación de clave basada en tu contraseña maestra.

Esto se conoce como arquitecturade conocimiento cero, en la que el proveedor de servicios no tiene conocimiento de los datos almacenados en su plataforma. El proveedor acepta la responsabilidad de almacenar y transmitir la información, aunque no tiene la capacidad de acceder a ella.

Los administradores de contraseñas utilizan un truco ingenioso cuando te registras

Los 4 mejores gestores de contraseñas alternativos a Bitwarden

Deberías considerar estos servicios si Bitwarden no está disponible.

Si estás siguiendo de cerca, es posible que hayas notado un problema. Al iniciar sesión en un nuevo dispositivo, el usuario primero debe autenticarse con el proveedor de servicios antes de poder descargar la bóveda de contraseñas. Una vez autenticado, la aplicación descarga la bóveda de contraseñas antes de descifrarla utilizando claves derivadas de la contraseña maestra del usuario. Todo bien hasta ahora, pero si el usuario se autentica con el proveedor con su contraseña, seguramente el proveedor de servicios necesita tener alguna visión de la contraseña para autenticar al usuario. ¿El proveedor de servicios no ve la contraseña cuando el usuario inicia sesión desde un nuevo dispositivo, lo que le permite descifrar la bóveda?

El truco ocurre cuando el usuario se registra. En lugar de transmitir una contraseña en texto simple al servidor (en el sentido de texto simple, pero protegida mediante HTTPS/SSL) como lo haría normalmente al iniciar sesión en una aplicación en línea, el cliente convierte la contraseña en un hash y luego la envía al proveedor. Los proveedores normalmente hacen esto en el lado del servidor, ya que agrega complejidad cuando, por ejemplo, cambia su contraseña. El proveedor solo ve una versión "en formato hash" de la contraseña.

El cliente solo transmite una contraseña cifrada

El hash es una funciónunidireccionalque toma la contraseña original y deriva de ella un hash. Este hash se puede recrear en cualquier momento utilizando la contraseña original, pero hace imposible reconstruir la contraseña original a partir del hash, por lo que es unidireccional. Esto es esencial para prácticamente cualquier servicio en línea, ya que permite a los proveedores almacenar contraseñas de una manera que se puedan validar, pero no almacenar en texto sin formato.

Con los administradores de contraseñas, esta función de hash se realiza localmente cuando te registras. Esto significa que la aplicación nunca transmite tu contraseña directamente al proveedor, lo que le permite almacenar solo el hash. Al iniciar sesión desde dispositivos nuevos, cada dispositivo puede hacer un hash de la contraseña maestra y enviarla a los servidores del proveedor sin exponer nunca la contraseña maestra original al proveedor.

Las implementaciones entre proveedores pueden diferir aquí, pero esta es una descripción general de cómo funcionan los administradores de contraseñas de confianza cero.

¿Qué tal si cambias tu contraseña?

Cuando cambias tu contraseña, todo el proceso se repite localmente. Tu administrador de contraseñas se autentica con el proveedor, descarga y descifra tu bóveda, antes de volver a cifrarla con tu nueva contraseña. Luego envía el hash de la contraseña y la bóveda cifrada de vuelta al proveedor para almacenarlos.

Olvídate de restablecer tu contraseña

La desventaja de esta arquitectura es que puedes olvidarte de poder restablecer tu contraseña. Como tu bóveda está cifrada con tu contraseña maestra y tu proveedor de servicios no tiene acceso a tu contraseña maestra original, físicamente no puede descifrar tu bóveda por ti. Esto puede ser un problema grave si olvidas la contraseña de tu administrador de contraseñas.

Sin embargo, hay un respiro. Durante la configuración inicial, se le ofrece la oportunidad de generar códigos de recuperación. Estos tienden a funcionar de manera diferente de un servicio a otro, pero generalmente son códigos de un solo uso que le permiten recuperar su cuenta si ha perdido su contraseña. La criptografía se vuelve un poco compleja aquí. Por lo general, esto funciona a) encriptando su bóveda original con un algoritmo de múltiples claves, lo que permite que se utilicen múltiples claves nuevas sobre las claves derivadas de su contraseña maestra, o b) encriptando una segunda copia de las claves utilizadas para desencriptar su bóveda con sus códigos de recuperación, lo que permite recuperar las claves originales utilizando un código de recuperación. Esto puede ser difícil de implementar de forma segura, y algunos grandes administradores de contraseñas lo han agregado recientemente (1Password recién agregó soporte en junio de este año).

Si está interesado en leer más sobre cómo funcionan los códigos de recuperación en los administradores de contraseñas, 1Password documentó su solución técnica en unapublicación de blog.

Los administradores de contraseñas son herramientas inteligentes

La criptografía es notoriamente compleja, por lo que hemos pasado por alto algunos de los detalles más complicados, pero esperamos que esto pinte al menos una parte de la imagen de la magia del cifrado que se esconde tras tus gestores de contraseñas favoritos. Intrínsecamente, los gestores de contraseñas basados en la nube pueden parecer una idea terrible, pero con un montón de matemáticas inteligentes y algunos buenos auditores de seguridad, pueden ser una de las mejores formas deproteger tu ciberseguridad personal.

No pago por 1Password, LastPass o Dashlane: estas son las opciones gratuitas que recomiendo en su lugar

Mantenga sus credenciales seguras sin gastar una fortuna