El Flipper Zero es una pequeña y divertida herramienta de piratería informática, y he estado jugando con una que compré recientemente para mi propio uso. Es un proceso de aprendizaje y es una excelente manera de descubrir cómo funcionan realmente los distintos protocolos con los que interactúo en mi vida diaria. Una de las cosas que puse a prueba fue su capacidad para ayudar a probar la seguridad de mi propia red de Internet doméstica, utilizando el Flipper Zero para entrar en mi propia red sin siquiera la contraseña.

Este artículo solo debe utilizarse para probar la conexión a Internet de su hogar. Este artículo tiene fines educativos únicamente y se ha escrito para demostrar cómo Flipper Zero es una herramienta poderosa que cualquiera puede usar para probar su propia seguridad.

Cómo probar la seguridad de Internet en su hogar: qué necesita

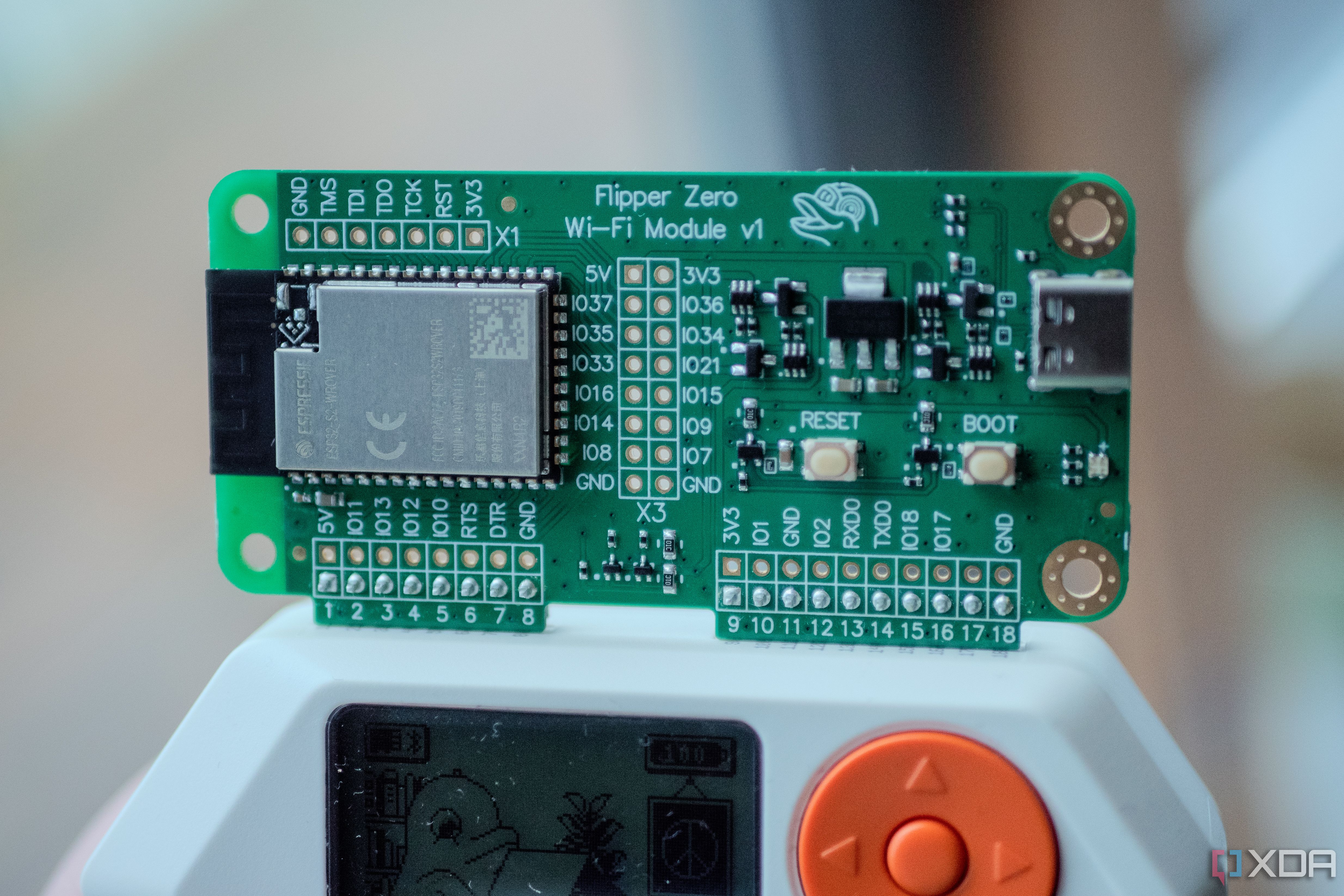

Necesitarás una placa Wi-Fi

Para seguir este tutorial, necesitarás un Flipper Zero con unaplaca Wi-Ficompatiblecon Marauder, un firmware personalizado para la placa. Estoy usando la placa de desarrollo Wi-Fi oficial de Flipper Zero, pero hay otras que también son compatibles con esta. UséFZEE Flasherpara instalar Marauder en mi placa de desarrollo Wi-Fi.

También necesitarás instalar unfirmware personalizado. Estoy usando el firmware Xtreme, pero puedes usar cualquiera que sea compatible con Marauder. Hay algunos, como Unleashed o Momentum. Una vez que los tengas configurados, podemos continuar.

Esto también requiere que la red tenga disponible una frecuencia de 2,4 GHz. Esto no funcionará en redes de frecuencias más altas.

Paso 1: Inicie Marauder y busque redes

En el Flipper Zero con su placa Wi-Fi enchufada:

- AbraAplicacionesy desplácese hastaGPIO

- Abrir[ESP32] Wi-Fi Marauder

- SeleccioneEscanearasegurándose de queAPesté seleccionado

Esto iniciará un escaneo de redes cercanas. Las redes en malla repetirán su SSID varias veces aquí y su éxito puede variar según el nodo que seleccione.

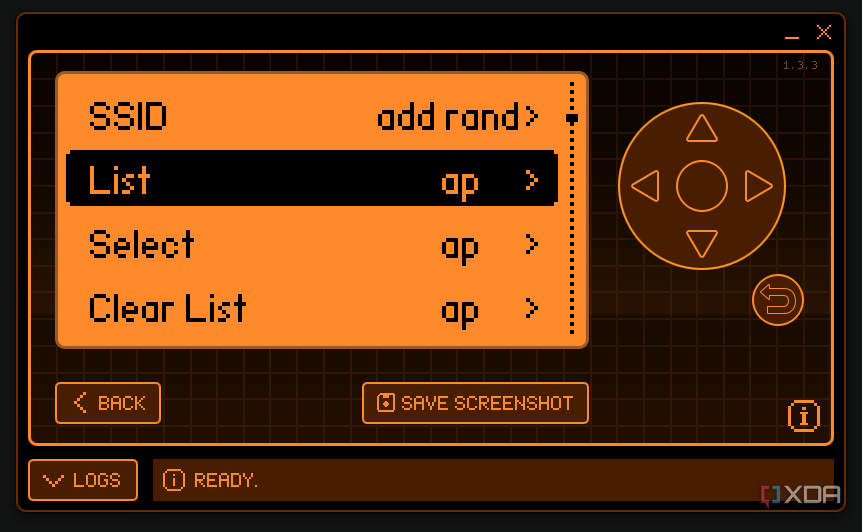

Paso 2: Enumere sus redes y seleccione la que necesita

El siguiente paso es enumerar las redes y ver qué número se ha asignado a su punto de acceso.

- Desplácese hacia abajo hastaLista, asegurándose nuevamente de queapesté seleccionado y seleccione Enter

- Desplácese hacia abajo hasta el punto de acceso que está buscando yanote el número

- Presionaatrásy eligeSeleccionar, asegurándote de que esté enap. Escribe el número del punto de acceso que deseas y presionaGuardar.

Ahora tu Flipper Zero estará listo para apuntar a la red que elijas.

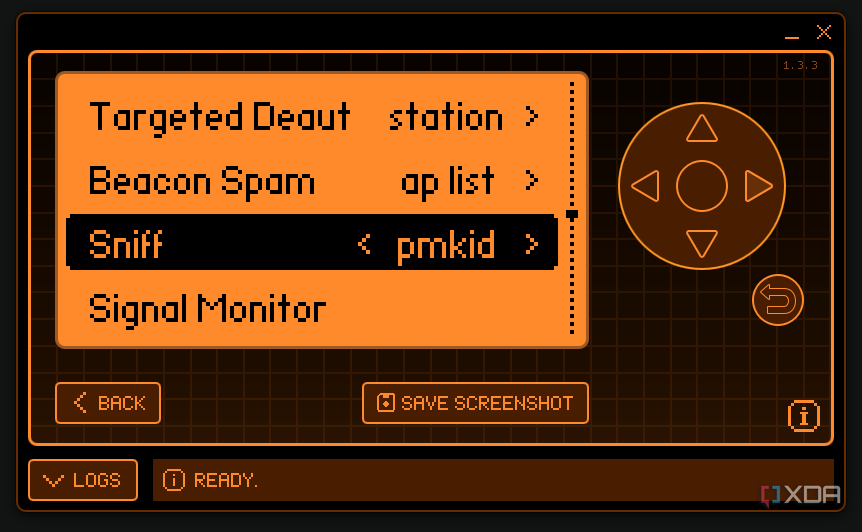

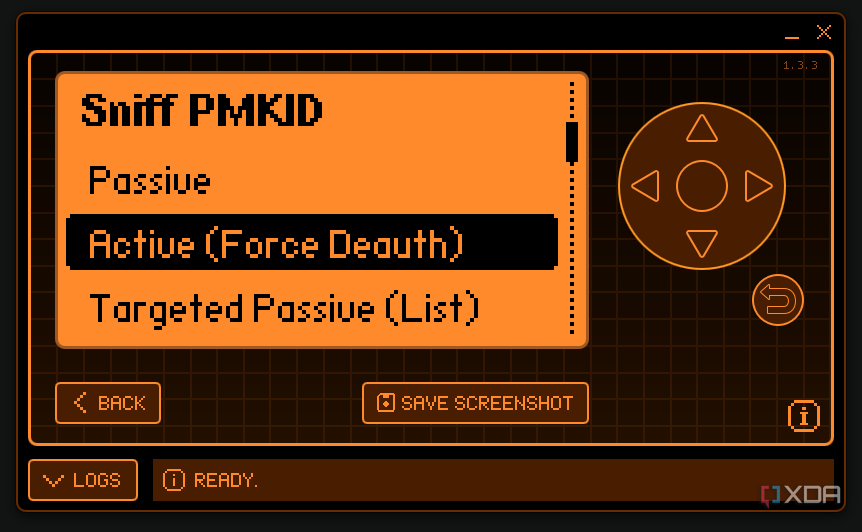

Paso 3: huele los apretones de manos

Ahora que ya está listo, vamos a desautenticar a la fuerza los dispositivos de la red, espiando sus intentos de reconexión. Esto funciona mediante el envío de paquetes de desautenticación por parte de Flipper Zero a los dispositivos cliente de la red. PMKID significa Pairwise Master Key Identifier (Identificador de clave maestra por pares) y es parte del protocolo de enlace de 4 vías WPA/WPA2. Se puede obtener del primer mensaje del protocolo de enlace, lo que permite que un atacante espíe y recopile los datos.

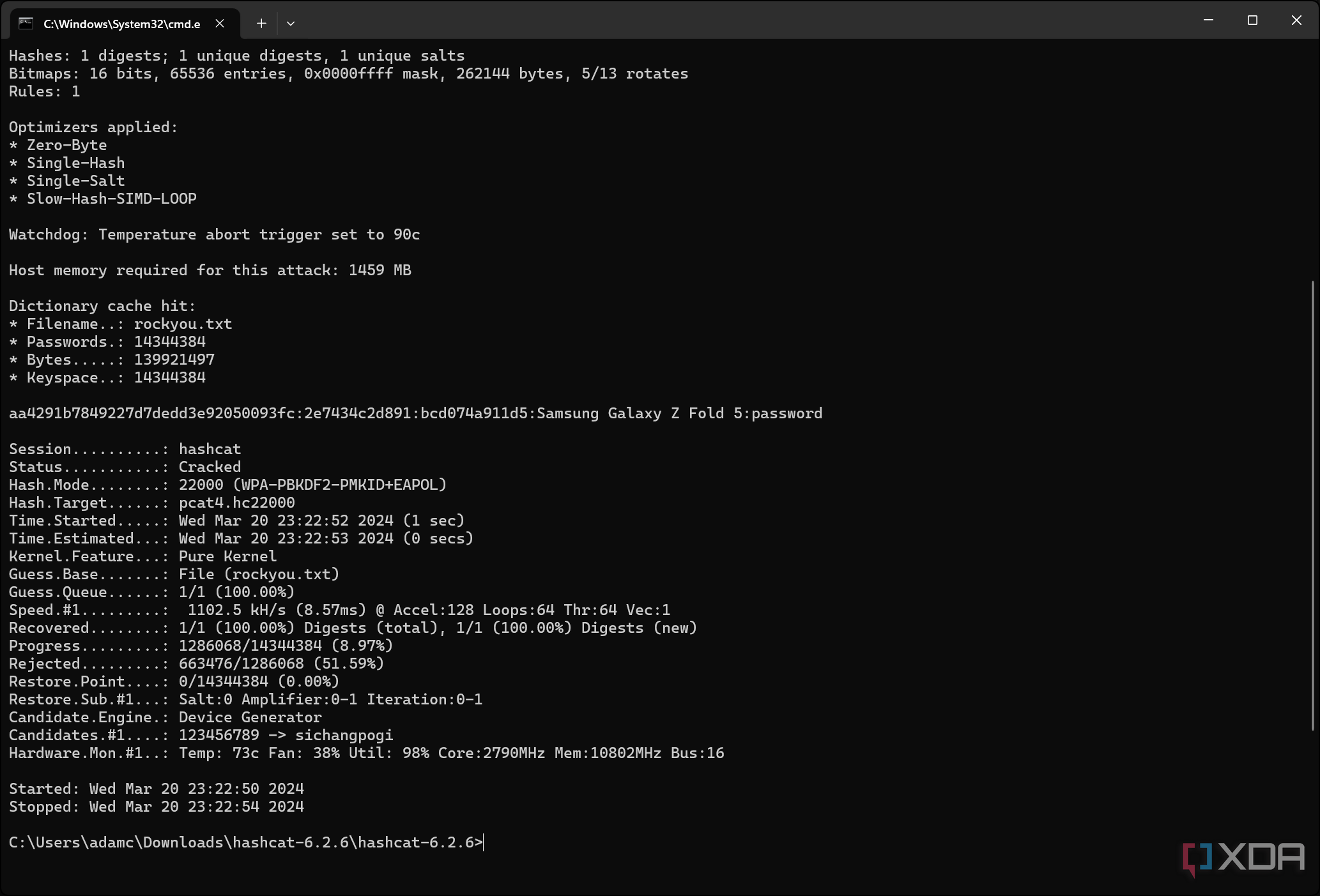

En este caso, Hashcat toma el PMKID y la información asociada (como el SSID de la red Wi-Fi) y los compara con las posibles contraseñas del volcado. Para ello, calcula la clave maestra por pares (Pairwise Master Key, PMK) de cada contraseña comparándola con el SSID y, a continuación, obtiene un PMKID a partir de este último. Si el PMKID calculado coincide con el PMKID capturado, la contraseña utilizada en el cálculo es la correcta para la red.

- En tu Flipper Zero, desplázate hacia abajo y pasa el cursor sobreSniff

- Desplácese hacia la derecha y seleccionepmkid

- SeleccioneActivo (Forzar desautorización)e intente volver a conectar sus dispositivos a su red

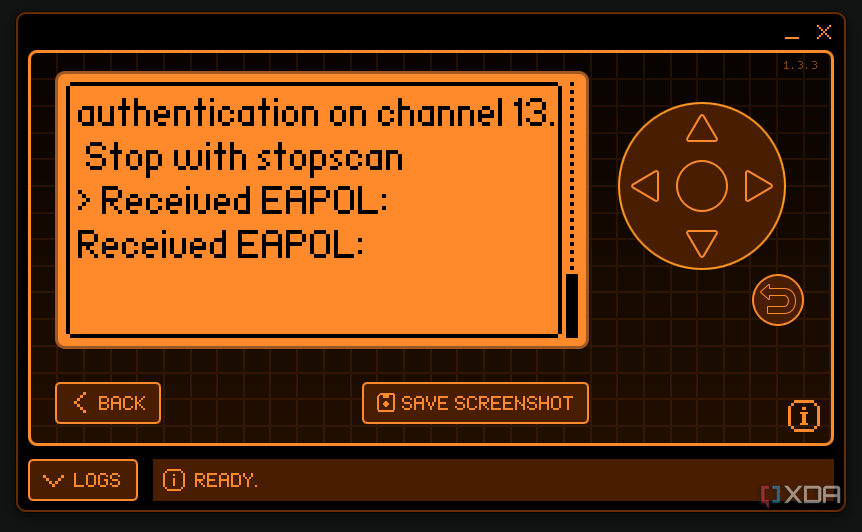

Si funcionó, debería ver"Recibido EAPOL"en Flipper Zero. Esto significa que sus archivos PCAP con los datos del protocolo de enlace ahora se almacenaron en la tarjeta SD.

Paso 4: Descifrar la contraseña de Wi-Fi

Ahora que tienes los archivos PCAP, conecta tu Flipper Zero a tu computadora y, usando la aplicación qFlipper, copia los archivos PCAP más recientes. Estos se almacenan en la tarjeta SD, enapps_data/marauder/pcaps. Copia esto a tu computadora. Usaremos Hashcat para descifrar el archivo PCAP, pero primero, necesitarás convertir el archivo PCAP a un formato que Hashcat admita. Puedes usar hcxpcaptool o simplemente usar el convertidorHashcat cap2hashcatbasado en la web . Usaremos este último.

En primer lugar,descargue Hashcaty guárdelo en una carpeta para acceder a él más tarde. También debe descargar una lista de las contraseñas más utilizadas. Estamos utilizando la base de datos de contraseñas de rockyou, pero puede utilizar cualquiera.

- Sube tu PCAP al convertidor cap2hashcat de Hashcat. Haz clic enconvertir

- Inmediatamente debería aparecer una páginaque indica que la extracción del protocolo de enlace se realizó correctamente. Si no fue así, deberá ejecutar nuevamente el ataque de desautenticación forzada.

- Tenga en cuentaque si los archivos PCAP que obtiene son de 0 kb, deberá volver a instalar Marauder en su placa de desarrollo Wi-Fi.

- Descargue el archivo que le proporcionó Hashcat y colóquelo en su carpeta Hashcat.

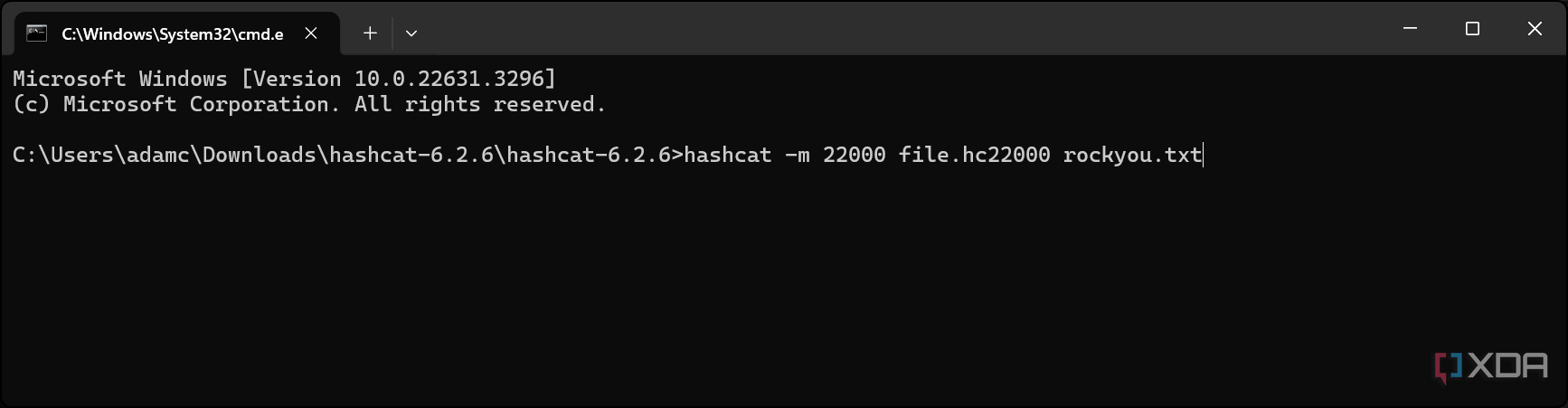

- Abra unsímbolo del sistemaen la carpeta Hashcat y ejecute el siguiente comando:hashcat -m 22000 file.hc22000 passwordlist.txt

- Esto tardará un tiempo en ejecutarse. Calculará los hashes de cada contraseña de la lista y comprobará si coinciden con el hash del PMKID extraído. Si coincide, imprimirá la contraseña que coincidió. En la siguiente captura de pantalla, verá que se ha descifrado nuestra contraseña y se revela que es "contraseña".

Si tu contraseña estaba en la lista de contraseñas, en esta etapa la verás impresa en la pantalla. De lo contrario, si Hashcat diceAgotada, significa que probó toda la lista de contraseñas contra el SSID y no pudo encontrar una coincidencia. Esto es una buena señal para la seguridad de tu red, pero no significa necesariamente que estés a salvo de otros ataques.

Por ahora, sin embargo, puedes estar seguro de que tu red Wi-Fi está a salvo de esta forma básica de ataque. Muchas personas reutilizan contraseñas en todas partes, ¡y te sorprendería saber cuántas personas son probablemente vulnerables a un ataque como este!

Los mejores enrutadores para juegos en 2024

Mantenga los pings bajos y constantes con un enrutador diseñado para juegos.