Con cada nueva versión de Android, Google ha aumentado su enfoque en la seguridad. Android 5.1 Lollipop agrególa protección de restablecimiento de fábricacomo medida antirrobo. Luego, la compañía hizo que el cifrado sea obligatorio para dispositivos de alto rendimiento a partir de Android 6.0 Marshmallow. En Nougat, Google realizó el cambio alcifrado basado en archivos. Ahora, Google ha detallado el módulo de seguridad de hardware resistente a la manipulación del Pixel 2, que ofrece "seguridad de nivel empresarial", según la compañía.

El módulo de seguridad de hardware de los Pixel 2 y Pixel 2 XL es una novedad en un dispositivo Android. Refuerza la pantalla de bloqueo contra malware y ataques de hardware. Esto se hace para proteger mejor los datos almacenados en el dispositivo del usuario, que incluyen contactos, correos electrónicos, fotos, datos de aplicaciones, etc. Google espera que el Pixel 2 sea el primero de muchos dispositivos Android que incluyan módulos de seguridad dedicados.

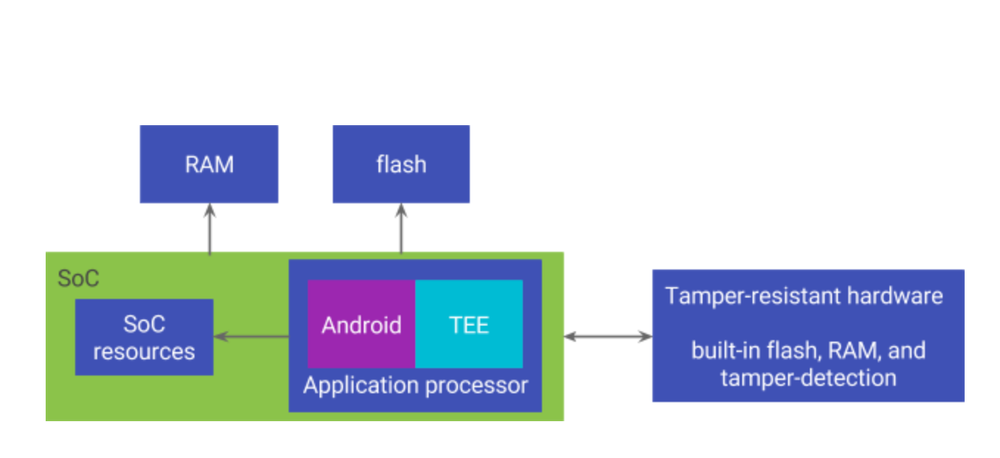

Sabemos que la pantalla de bloqueo es la primera línea de defensa cuando se trata de proteger los datos de un usuario de ataques, ya que es el punto de vulnerabilidad para los ataques de fuerza bruta. Google afirma que los dispositivos que vienen con Android 7.0+ ya verifican el código de acceso de la pantalla de bloqueo del usuario en un entorno seguro, como Trusted Execution Environment (TEE).

Según Google, esto limita la frecuencia con la que un atacante malintencionado puede intentar adivinar repetidamente la contraseña mediante fuerza bruta. El paso clave es cuando el entorno seguro ha verificado con éxito la contraseña del usuario. Entonces, y solo entonces, revela un secreto específico del dispositivo y del usuario que se utiliza para obtener la clave de cifrado del disco. La empresa afirma que sin la clave de cifrado del disco, los datos de un usuario no se pueden descifrar.

Según Google, el objetivo de estas protecciones es evitar que los atacantes descifren los datos del usuario sin conocer su contraseña. La empresa admite que las protecciones son tan fuertes como el entorno seguro que verifica la contraseña: un eslabón débil puede comprometer todo un sistema de seguridad incluso si todos los demás componentes son seguros.

Aquí es donde entra en juego un módulo de seguridad de hardware. Google dice que los atacantes tendrán más dificultades para atacar el dispositivo cuando esté realizando "operaciones de seguridad críticas en hardware a prueba de manipulaciones".

¿Qué significa realmente un módulo de seguridad de hardware a prueba de manipulaciones? En el Pixel 2, el módulo de seguridad a prueba de manipulaciones tiene la forma de un chip discreto, que está separado del SoC principal (el Qualcomm Snapdragon 835 en el caso del Pixel 2). Según Google, el módulo de seguridad incluye su propia memoria flash, RAM, unidad de procesamiento y otros recursos dentro de un único paquete. Por lo tanto, puede controlar su propia ejecución. Esto también le ayuda a rechazar los intentos externos de manipularlo.

Google afirma además: "El paquete es resistente a la penetración física y está diseñado para resistir muchos ataques de canal lateral, incluidos el análisis de potencia, el análisis de tiempo y el rastreo electromagnético. El hardware también es resistente a muchas técnicas de inyección de fallas físicas, incluidos los intentos de funcionamiento fuera de las condiciones de funcionamiento normales, como voltaje incorrecto, velocidad de reloj incorrecta o temperatura incorrecta". Por lo tanto, la afirmación de resistencia a la manipulación parecería ser cierta teniendo en cuenta los hechos anteriores.

El módulo de seguridad de hardware a prueba de manipulaciones del Pixel 2 también ayuda a proteger el dispositivo contra ataques de software. Según Google, tiene una superficie de ataque extremadamente pequeña. Esto se debe a que realiza muy pocas funciones, ya que es un hardware dedicado que se utiliza solo para fines específicos en lugar de ser un hardware de uso general.

El paso clave del proceso es que la verificación de la contraseña se realiza en el módulo de seguridad. Google afirma que incluso en el caso de que se produzca un ataque completo en otro lugar, el atacante no puede obtener la clave de cifrado del disco de un usuario sin comprometer primero el módulo de seguridad, lo que demuestra uno de los principales beneficios de los módulos de seguridad de hardware.

Google concluye afirmando que el módulo de seguridad está diseñado de tal manera que nadie, incluido el propio Google, puede actualizar la verificación de contraseña a una versión debilitada sin tener conocimiento previo de la contraseña del usuario.

Para nosotros, la entrada del blog de Google fue ciertamente esclarecedora. El módulo de seguridad de hardware no es una característica innovadora, pero refuerza la protección de software que ya existía antes. Google no identificó la fuente de suministro del módulo, peroel desarrollador senior reconocido de XDA, Dees_troy, afirmó que fue suministrado por NXP. Ya existen preocupaciones de que características de seguridad como esta puedan obstaculizar el desarrollo de los dispositivos, lo que demuestra que la batalla entre el enfoque en la seguridad y las capacidades de desarrollo de dispositivos aún está viva.