Resumen

- - Fallo de seguridad de Nintendo Switch condujo a la piratería

- - Un exploit crítico que no se puede parchear elude la seguridad

- - Se espera que Switch 2 tenga seguridad mejorada

Cuando se lanzó la Nintendo Switch, fue un gran acontecimiento por varias razones. No fue menos importante que el regreso de Nintendo tras las terribles ventas de la Wii U, pero también fue una promesa a los desarrolladores de que la piratería ya no sería un problema en el hardware de Nintendo. Desde la Nintendo DShasta la Wii, pasando por la Wii U y la Nintendo 3DS, la piratería era un problema rampante en todo el catálogo de la empresa. Sin embargo, eso rápidamente se convirtió en un problema también para la Switch, pero esta vez, en realidad no fue culpa de Nintendo.

Para ponerlo en contexto, la Nintendo Switch se lanzó con el chip Nvidia Tegra X1, un SoC basado en Arm con potentes gráficos Maxwell y un gran salto, considerando todo, en comparación con las incursiones anteriores de Nintendo en el hardware portátil. El as de la Switch en la manga era el hecho de que también era una consola que se podía acoplar, de ahí que necesitara la energía adicional, pero resultó que un exploit de hardware que no se podía reparar significaba que la puerta se había abierto de nuevo a la piratería en una consola de Nintendo.

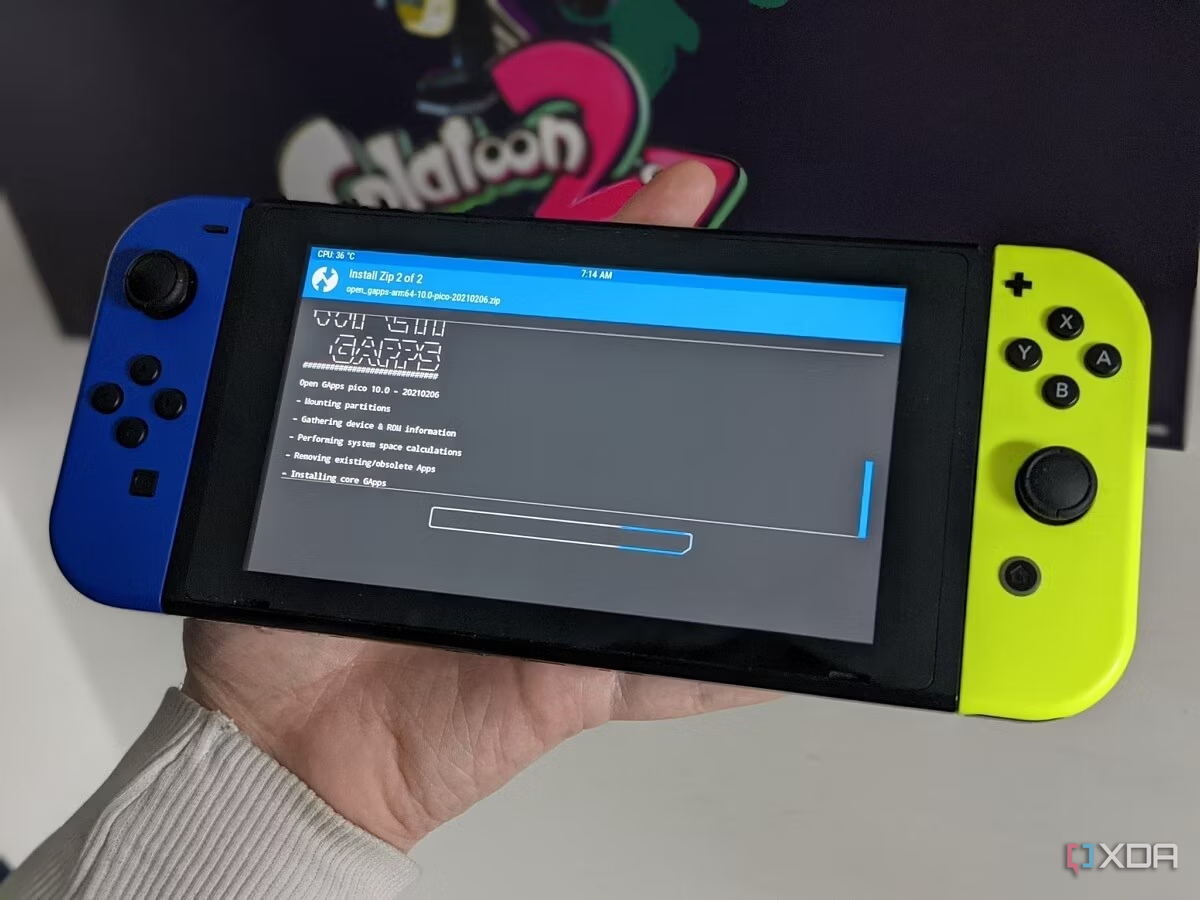

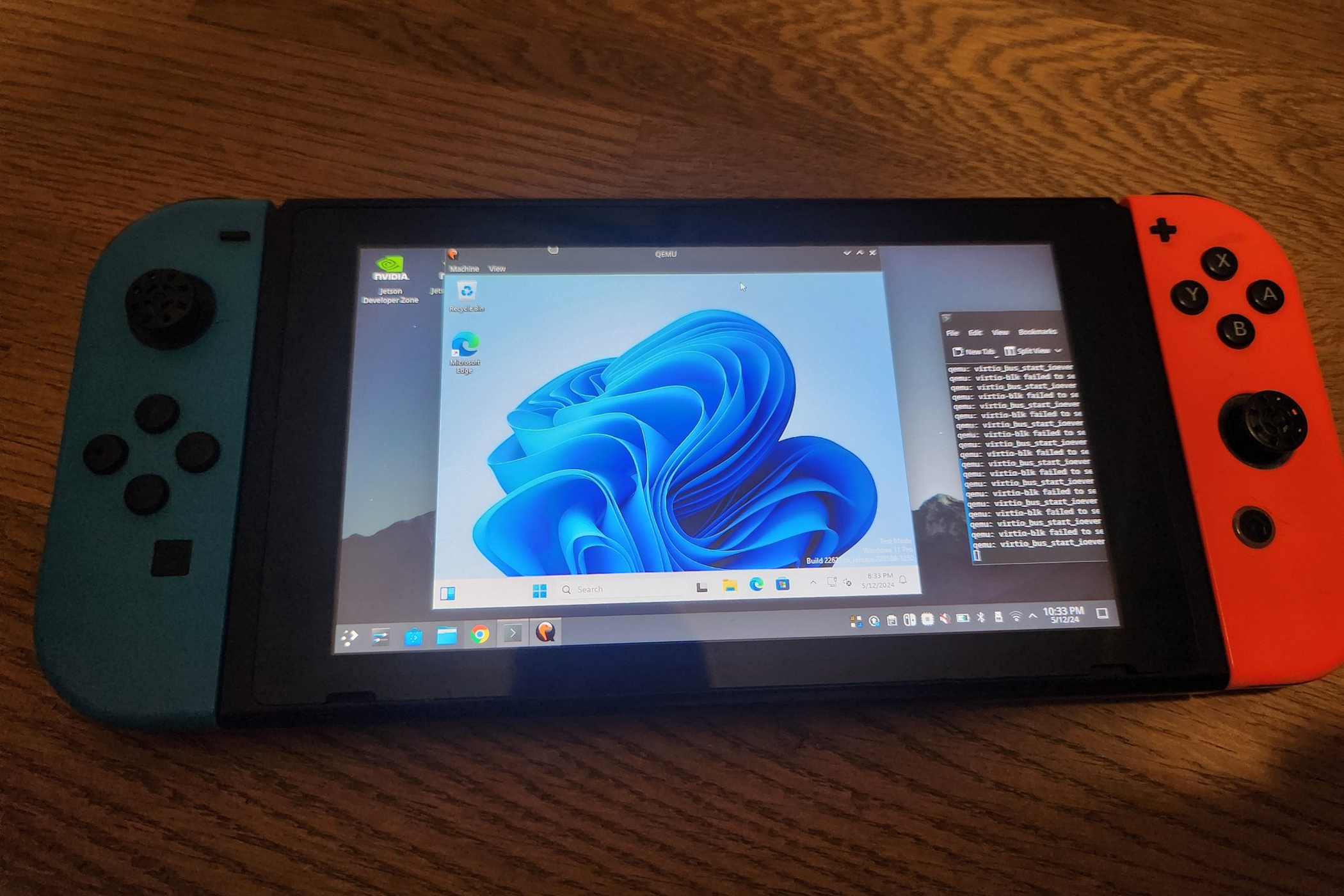

Alguien instaló Windows 11 en una Nintendo Switch, pero no te emociones demasiado

A pesar de las duras restricciones de hardware de Windows 11, alguien intentó ejecutarlo en una Switch y las cosas no salieron tan bien.

Frozen Rocket, un exploit de hardware que no se puede reparar

La caída de Nintendo fue Nvidia

En 2018, la hacker de hardware Katherine Temkin y el equipo ReSwitched, un equipo de hackers enfocado en Nintendo Switch, informaron y revelaron una vulnerabilidad de arranque en frío a Nintendo y Nvidia. Esta vulnerabilidad es bastante grave, ya que permite que se ejecute código no firmado en el momento del arranque, y el exploit estaba en la ROM de arranque, un pequeño chip que contiene código que se ejecuta primero cuando se enciende el dispositivo. ROM, que significa memoria de solo lectura, no es reemplazable ni modificable, por lo que este exploit no se puede reparar y, hasta el día de hoy, todavía no se ha solucionado en las consolas afectadas.

El funcionamiento es bastante sencillo. Si un usuario arranca el Switch en el modo de recuperación (RCM) del Tegra X1, este puede aceptar comandos enviados a través de USB. El problema específico está en larcm_read_command_and_payloadfunción, ya que lee los datos que se le pasan en un búfer global y los copia en una región de memoria antes de validar el tamaño de los datos que se le pasan. La pila de la ROM de arranque se encuentra cerca de la región de memoria donde se colocan los búferes de acceso directo a memoria USB (0x40010000). Debido a que la memoria no está protegida, un atacante puede desbordar la pila manipulando la longitud de la solicitud de control USB.

Debido a que un atacante puede desbordar la pila, la dirección de retorno de la función puede reemplazarse con la carga útil de un atacante. Esto le da al atacante control total sobre el dispositivo antes de que se active cualquier sistema de seguridad, de modo que un usuario puede iniciar cualquier cosa que desee en el dispositivo. Si bien se trata de una vulnerabilidad de seguridad crítica, es algo que los piratas informáticos de consolas pueden aprovechar para iniciar un firmware personalizado de una manera que Nintendo no pueda hacer nada al respecto. Esto también es lo que permite a los usuarios iniciar Android y Linux en su Nintendo Switch, ya que este exploit puede secuestrartodo el proceso de arranquede la Switch.

Cómo se utilizaron unas pinzas para burlar la seguridad de la Nintendo Wii

Si alguna vez modificaste tu Wii, la historia de lo que dio origen a esto es bastante interesante.

Cómo un clip ayudó a vencer la seguridad del Switch

Se trata de entrar en modo RCM

La Nintendo Switch, con su SoC Tegra X1, también puede ser víctima de este ataque, pero hay un problema. Solo hay tres formas de acabar en modo RCM en un dispositivo con un Tegra X1:

- Si el procesador no puede encontrar una Tabla de control de arranque (BCT) válida + un cargador de arranque en su medio de arranque

- Si las correas del procesador se tiran a un valor particular, por ejemplo, al mantener presionada una combinación de botones

- Si el procesador se reinicia después de que se escribe un valor particular en un registro temporal del controlador de administración de energía.

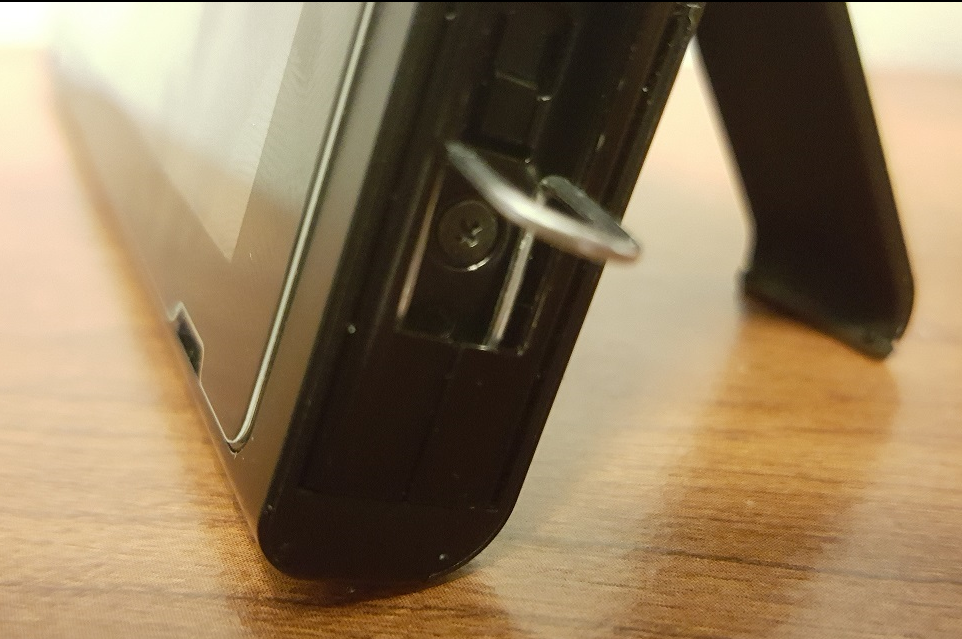

En el caso de la Switch, la combinación de botones para acceder al RCM era “Inicio”, “Subir volumen” y “Encendido”. Sin embargo, con la Switch, no se conecta a los Joy-Con hasta más tarde en el proceso de arranque, por lo que no hay forma de presionar el botón Inicio lo suficientemente temprano en el proceso de arranque para ingresar al RCM. Ahí es donde entra en juego un clip. Si usaras un clip para hacer un cortocircuito en el pin 10 en el riel derecho del Joy-Con de la Switch, simularía presionar el botón Inicio. Si conectaras el pin 10 al pin 1 durante el proceso de arranque de la Switch mientras presionabas Subir volumen y Encendido, la Switch arrancaría en el RCM.

Debido a esto, la gente comenzó a fabricar clips para conectar los pines 10 y 1, pero aún así había que tener cuidado; si se cortocircuitaba incorrectamente, se podía dañar el riel del Joy-Con y dejarlo inutilizable. Esto llevó a la creación de la "plantilla RCM", que básicamente era solo un clip dentro de una protuberancia de plástico que cortocircuitaba correctamente los dos pines necesarios para iniciar el Switch en RCM.

Una vez que tu Switch estaba en modo RCM y tenías una carga útil que podías enviar por USB, podías iniciar cualquier software que quisieras en el Switch, evadiendo su seguridad por completo. Tampoco es exactamente alta tecnología; iniciar software personalizado en Nintendo Switch sin parches esridículamentefácil.

¿Se volverán más interesantes los dispositivos portátiles para juegos de PC?

Hace ya bastante que me encantan las consolas portátiles para juegos de PC. He analizado muchas de ellas, como Ayaneo, Asus, Lenovo y otras, pero ya empiezan a parecerme mucho. Aunque solo llevamos una generación, me preocupa que vayan a ser básicamente mejoras de especificaciones de un año a otro y que no tengan mucho más que ofrecer en el futuro cercano. La Steam Deck sigue siendo la mejor para mí, aunque el hardware no sea tan potente como el resto. ¿Qué opinas?

Nintendo tendrá mucho cuidado con la Switch 2

La Switch original todavía está prácticamente intacta

Curiosamente, si no hubiera ocurrido el ataque de hardware en la Switch original, la Switch podría haber pasado la mayor parte de su ciclo de vida sin incidentes de seguridad importantes. Las Switch conocidas como "v2" son invulnerables mediante este método, ya que la falla de seguridad ha sido parcheada. Sin embargo, todavía hay modchips por ahí, e incluso los flashcarts están comenzando a volver a aparecer. Parte de lo que ha hecho que la Switch sea tan vulnerable a los ataques es el hecho de que cada aspecto del sistema ha sido documentado gracias al nivel de acceso sin precedentes que se obtuvo muy temprano en su ciclo de vida.

Pero no nos engañemos. Nintendo dedicará mucho tiempo a proteger la Nintendo Switch 2, lo cual es gracioso, dado que la gente ha dicho eso de todos los dispositivos que la compañía ha lanzado desde la Nintendo DS. Sin embargo, es posible que sea más cierto que nunca, ya que la compañía puso mucho esfuerzo en laNintendo Switch; es solo que las dificultades con Nvidia en cierto modo pusieron un freno a esos planes de una consola segura.

Dicho esto, también ha habido un menor interés por hackear la Switch original. Cuando los modders intentaron entrar en ella por primera vez, la vulnerabilidad RCM se descubrió muy pronto y, en ese momento, no había muchas razones para intentar encontrar vulnerabilidades de software. Cuando Nintendo finalmente lanzó consolas Switch parcheadas (y la Switch OLED), el interés había disminuido significativamente entre los aficionados. ¿Por qué perder el tiempo tratando de hackear una consola ya hackeada? Cualquiera que quiera modificar incluso las Switch más nuevas podría comprar un modchip en esta etapa, por lo que realmente no había prisa porvolvera hackear la Switch .

Estoy deseando que salga la Nintendo Switch 2 y, como soy un amante de la tecnología y la seguridad, estoy deseando ver qué pasa con ella desde el punto de vista de las modificaciones. Es casi seguro que me compraré una cuando salga al mercado, pero esperaré con paciencia para ver si hay alguna forma de conseguir software personalizado para una después de su lanzamiento.

Estoy entusiasmado por la Nintendo Switch 2, pero estas son 5 cosas que podría aprender de las consolas portátiles para juegos de PC

La Nintendo Switch 2 saldrá el año que viene aproximadamente, y estas son algunas de las cosas que podría aprender de la industria de los juegos portátiles para PC.