Resumen

- Los investigadores han logrado eludir Windows Hello en portátiles Dell, Lenovo y Microsoft, lo que pone de relieve vulnerabilidades en la tecnología de escaneo de huellas dactilares.

- Los sensores de huellas dactilares de estas computadoras portátiles utilizan tecnología "Match on Chip" para realizar la verificación biométrica en sus propios microprocesadores, pero esto no evita inherentemente los ataques de suplantación de identidad.

- El Protocolo de Protección de Dispositivos Seguros (SDCP) de Microsoft tiene como objetivo abordar estas vulnerabilidades, pero los investigadores descubrieron que algunas computadoras portátiles, incluidas Lenovo ThinkPad T14s y Microsoft Surface Type Cover, no utilizaban SDCP en absoluto, lo que las dejaba más susceptibles a los ataques.

Si tienes unacomputadora portátil con Windows, probablemente te hayas encontrado con Windows Hello. Es un inicio de sesión biométrico que, en las computadoras portátiles compatibles, permite a los usuarios iniciar sesión con un escaneo facial, un escaneo de iris o un escaneo de huellas dactilares. Sin embargo, en el caso de usar una huella dactilar para ingresar a tu computadora portátil, ten cuidado: los investigadores de Blackwing HQ han eludido Windows Hello en tres computadoras portátiles diferentes de Dell, Lenovo y Microsoft.

En la conferencia BlueHat de Microsoft en Redmond, Washington, Jesse D'Aguanno y Timo Teräsdemostraroncómo lograron eludir Windows Hello en los Dell Inspiron 15, Lenovo ThinkPad T14s y Microsoft Surface Pro Type Cover con Fingerprint ID (para Surface Pro 8/X). Esto significó que pudieron obtener acceso a la cuenta de usuario y a los datos del usuario como si fuera un usuario normal. Además, los sensores utilizados en estos tres dispositivos son de Goodix, Synaptics y ELAN respectivamente, lo que significa que estas vulnerabilidades no se limitan a un solo fabricante de escáneres de huellas dactilares o OEM de portátiles.

Match on Chip, SDCP y cómo los fabricantes de portátiles se equivocaron

En primer lugar, es imprescindible comprender cómo funcionan estos escáneres de huellas dactilares y cómo interactúan con el sistema anfitrión. Los tres escáneres de huellas dactilares utilizan la tecnología "Match on Chip" (MoC), lo que significa que incluyen su propio microprocesador y almacenamiento. Toda la verificación de huellas dactilares se realiza en este chip, incluida la comparación con la base de datos de "plantillas de huellas dactilares"; los datos biométricos que obtiene el sensor de huellas dactilares. Esto garantiza que incluso si la máquina anfitriona se ve comprometida (en este caso, la propia computadora portátil), los datos biométricos no corren peligro.

Otro beneficio de MoC es que evita que un atacante comprometa un sensor falsificado y envíe datos biométricos al sistema host. Sin embargo, no evita que un sensor malicioso se haga pasar por uno legítimo y le diga al sistema que el usuario se ha autenticado. Tampoco puede evitar los ataques de repetición, en los que un atacante interceptaría un intento de inicio de sesión válido y luego lo "reproduciría" al sistema host. La seguridad de inicio de sesión avanzada (ESS) de Windows Hello requiere el uso de sensores MoC, pero ya se pueden ver varias formas en las que los atacantes creativos pueden intentar ingresar al portátil de un usuario. Es por eso que Microsoft desarrolló SDCP, el Protocolo de conexión segura de dispositivos.

SDCP tiene los siguientes objetivos:

- Cómo garantizar que el dispositivo de huellas dactilares sea confiable

- Cómo garantizar que el dispositivo de huellas dactilares esté en buen estado

- Protección de la entrada entre el dispositivo de huellas dactilares y el host

SDCP es una doctrina que establece que si el sistema acepta un inicio de sesión biométrico, puede hacerlo asumiendo que el propietario del dispositivo estaba físicamente presente en el momento del inicio de sesión. Al funcionar en una cadena de confianza, su objetivo es responder las siguientes preguntas sobre el sensor que se utiliza:

- ¿Puede el host confiar en que está hablando con un dispositivo genuino?

- ¿Puede el anfitrión confiar en que el dispositivo no ha sido pirateado ni modificado?

- ¿Están protegidos los datos que provienen del dispositivo?

Por este motivo, SDCP crea un canal de extremo a extremo entre el host y el sensor de huellas dactilares. Esto aprovecha el arranque seguro, que garantiza que un certificado específico del modelo y una clave privada actúen como cadena de confianza para verificar que toda la comunicación no haya sido alterada. El firmware comprometido puede seguir utilizándose, pero el sistema sabrá que ha sido comprometido y modificado, y los investigadores observaron que todos los dispositivos probados también firmaron su firmware para evitar la manipulación.

Todo lo anterior suena bien y el SDCP como concepto es una excelente característica de seguridad que los fabricantes de equipos originales deberían utilizar. Por ello, a los investigadores les sorprendió que el Lenovo ThinkPad T14s y el Microsoft Surface Type Cover no utilizaran el SDCP en absoluto.

Citando a los investigadores de Blackwing HQ:

"Microsoft hizo un buen trabajo al diseñar SDCP para proporcionar un canal seguro entre el host y los dispositivos biométricos, pero lamentablemente los fabricantes de dispositivos parecen no entender algunos de los objetivos. Además, SDCP solo cubre un ámbito muy limitado del funcionamiento de un dispositivo típico, mientras que la mayoría de los dispositivos tienen una superficie de ataque considerable expuesta que no está cubierta por SDCP en absoluto.

Finalmente, descubrimos que SDCP ni siquiera estaba habilitado en dos de los tres dispositivos a los que apuntamos".

Ataque a Dell, Lenovo y Surface

En el caso del Dell Inspiron 15, los investigadores descubrieron que podían registrar una huella digital a través de Linux, lo que a su vez no haría uso de SDCP. Si bien resulta que el sensor almacena dos bases de datos de huellas digitales para Linux y Windows (lo que garantiza que SDCP solo se use en Windows y que un usuario no pueda registrarse en Linux para iniciar sesión en Windows), es posible interceptar la conexión entre el sensor y el host para indicarle al sensor que use la base de datos de Linux, a pesar de que la máquina se haya iniciado en Windows.

Todo esto fue posible gracias a un paquete no autenticado que verificaba el sistema operativo iniciado y que podía ser pirateado para apuntar a la base de datos de Linux. Requería usar una Raspberry Pi 4 para registrar a los usuarios en la base de datos de Linux y conectarse al sensor manualmente, pero funcionó y permitió a los investigadores iniciar sesión en el sistema Windows mientras usaban cualquier huella digital, manteniendo intacto el SDCP.

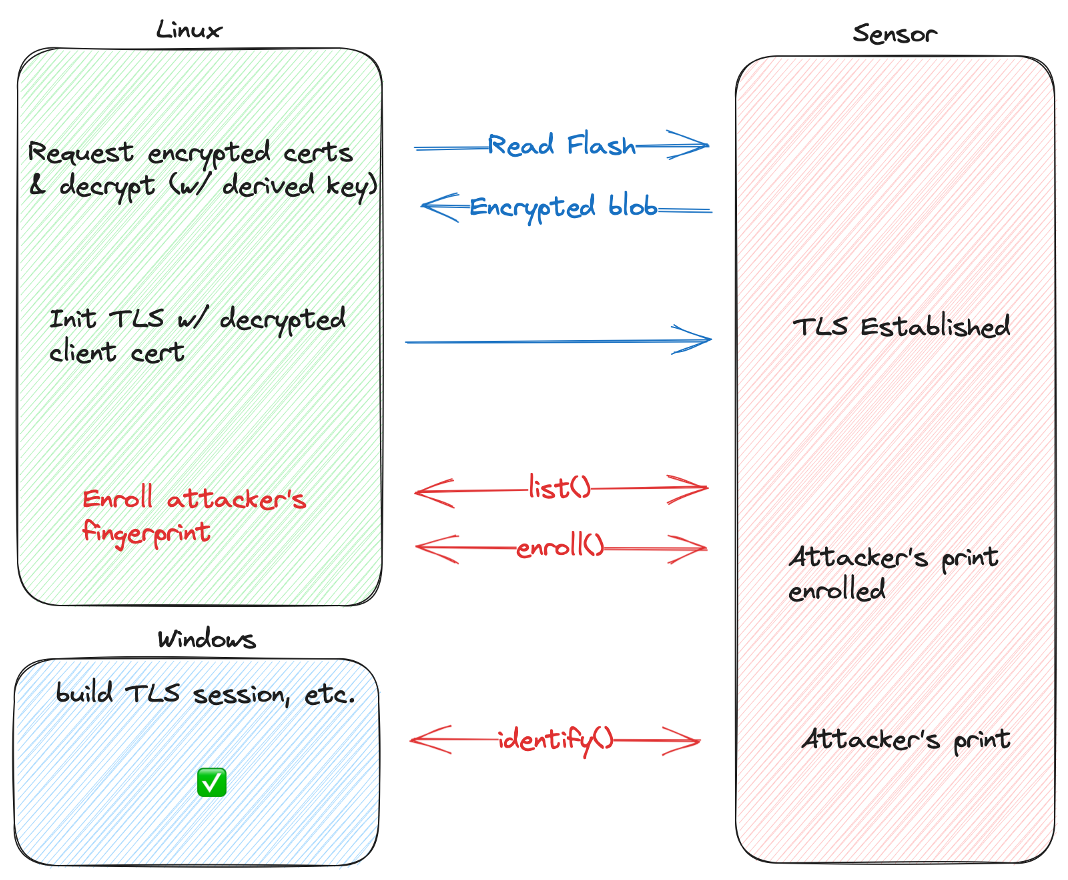

En el caso del Lenovo ThinkPad T14s, fue necesaria la ingeniería inversa de una pila TLS personalizada para asegurar la comunicación entre el host y el sensor, omitiendo por completo el SDCP. La clave utilizada para cifrar esa comunicación resultó ser una combinación del nombre del producto y el número de serie de la máquina, y la explotación simplemente se debió a un "problema de ingeniería", como lo expresaron los investigadores.

Una vez que la huella digital del atacante pudo ser inscrita a la fuerza en la lista de identificaciones válidas, fue posible iniciar Windows y usar la huella digital del atacante para iniciar sesión en el sistema.

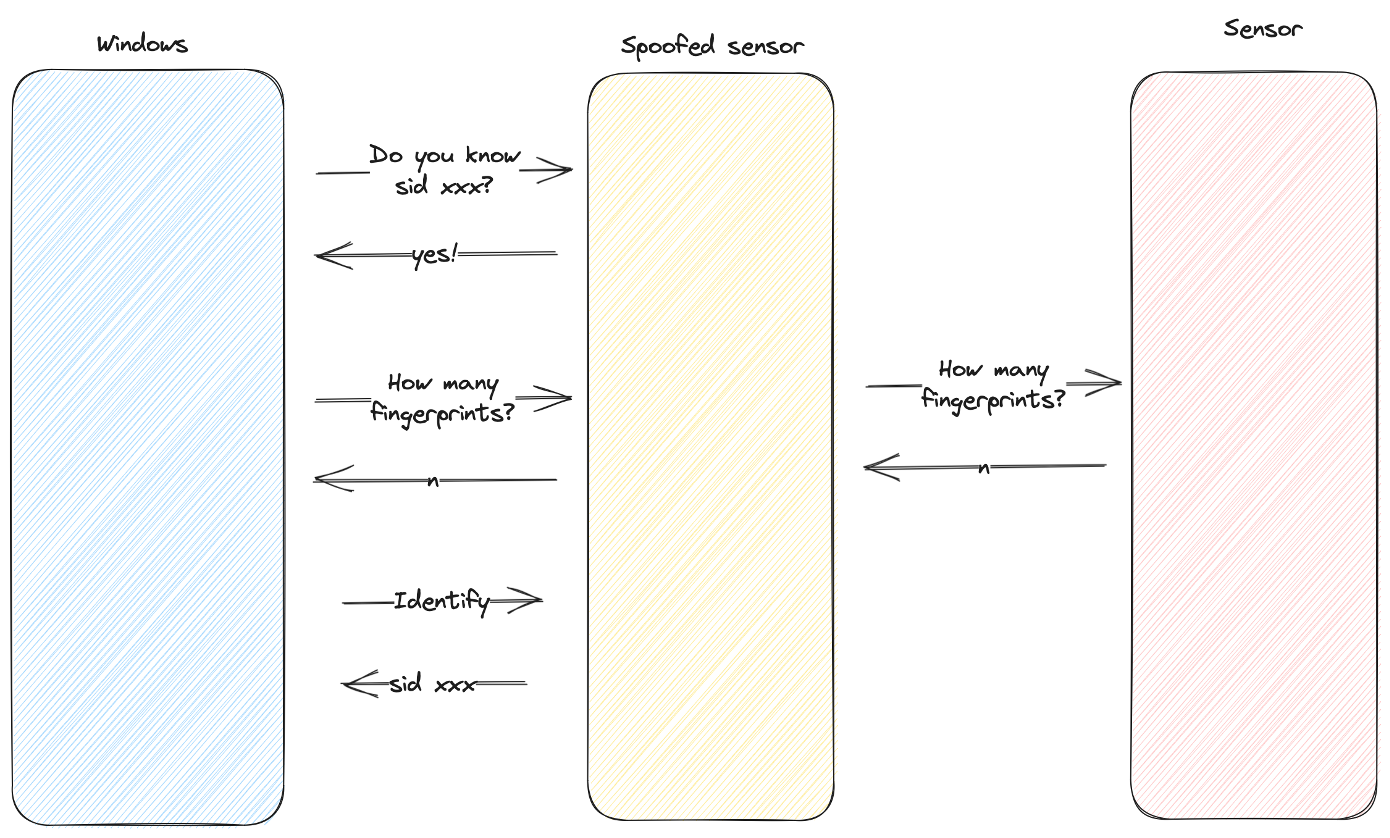

El peor y más escandaloso de los tres es el sensor de huellas dactilares de Microsoft Surface Cover de ELAN. No tiene SDCP, se comunica a través de USB en texto claro y no hace ningún esfuerzo por autenticar al usuario. La única comprobación de autenticación que realiza es una verificación con el sistema host para ver si el número de huellas dactilares registradas en el host coincide con el número que tiene el sensor. Esto todavía se puede evitar fácilmente con un sensor falso que le pregunte al sensor real cuántas huellas dactilares están registradas.

¿Qué puedes hacer?

Si tienes una de estas laptops afectadas, ten la seguridad de que es muy poco probable que te ocurra un ataque como este. Se trata de ataques altamente especializados que requieren mucho esfuerzo por parte del atacante y también necesitan acceso físico a tu laptop. Si esto supone un problema, la mejor manera de proceder es actualizar a una laptop más segura o, al menos, desactivar Windows Hello por completo.

Con un poco de suerte, deshabilitar Windows Hello debería ser suficiente, ya que te pedirá que inicies sesión manualmente y el sistema no esperará que se inicie sesión con un sensor de huellas dactilares. Sin embargo, si aún no confías en tu computadora portátil, entoncescomprar una nueva puede ser una buena idea.