Resumen

- El arranque seguro es esencial para verificar la integridad del software en una computadora, pero una clave filtrada por AMI puede volverlo inútil.

- La vulnerabilidad PKFail permite que software malicioso evite el arranque seguro y ataque incluso a hardware de nivel empresarial como Dell y Alienware.

- Los usuarios no pueden hacer mucho para protegerse de esta vulnerabilidad y deben monitorear las actualizaciones de los proveedores de dispositivos para encontrar una posible solución.

Aunque Secure Boot suele asociarse con Windows, es un estándar de la industria compatible con varias distribuciones de Linux, incluida Ubuntu. Secure Boot es un proceso de seguridad que verifica la firma de todo el software instalado en una computadora cuando se enciende para garantizar su confiabilidad. Este proceso cubre los controladores de firmware UEFI, las aplicaciones EFI y el sistema operativo. Sin embargo, ahora una vulnerabilidad denominada PKFail podría hacer que Secure Boot sea completamente inútil en varias computadoras.

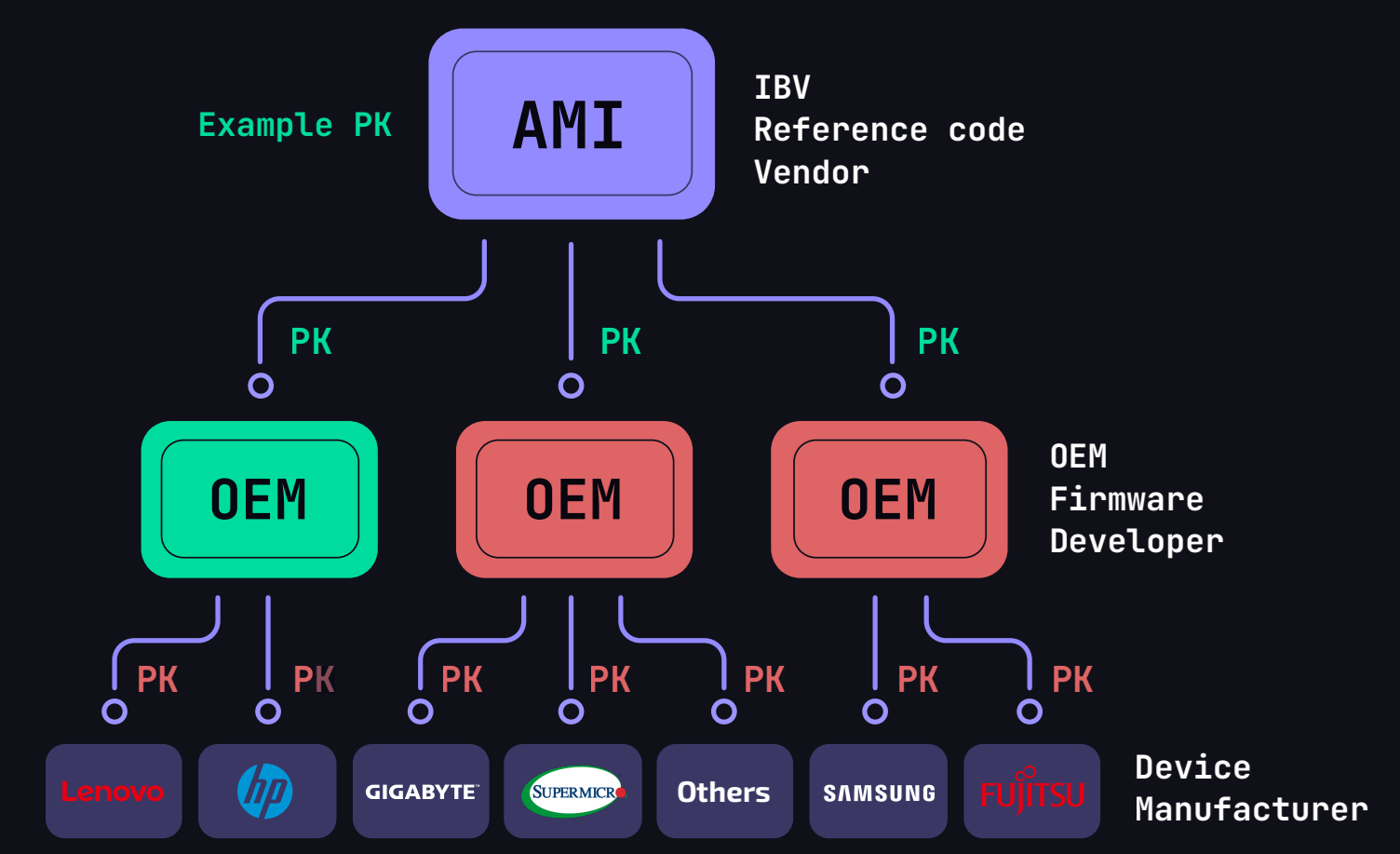

En un informe deBinarly, una plataforma de seguridad de la cadena de suministro de software automatizada, la empresa detalló cómo una clave de plataforma filtrada (una clave maestra de arranque seguro) de American Megatrends International (AMI) todavía se usa hoy en día, incluso en hardware de nivel empresarial. Esta clave se puede utilizar para firmar software malicioso y convertirlo en parte del proceso de arranque, evitando el arranque seguro sin que el usuario siquiera se dé cuenta de que su dispositivo está comprometido. Por ejemplo, incluso las computadoras Dell y Alienware lanzadas recientemente son vulnerables.

¿Qué es el arranque seguro?

Una parte vital de la secuencia de arranque de su computadora

Como ya hemos explicado, Secure Boot es un proceso de arranque que comprueba la firma de los controladores y demás software de bajo nivel instalado en el equipo para garantizar que sea fiable. Si alguno de estos elementos tiene una firma que no coincide con la base de datos de software de confianza, el equipo no arrancará con normalidad y será necesario un proceso de recuperación. Este mecanismo evita que se ejecute software malicioso durante el proceso de arranque, protegiendo tus datos y manteniendo la funcionalidad de tu PC.

Los virus y el malware pueden infiltrarse en los sistemas de muchas formas, pero comprometer el proceso de arranque es especialmente peligroso. Ataques como estos pueden hacer que el malware se ejecute de forma continua desde el inicio, poniendo en peligro la seguridad de tu PC desde el momento en que se enciende. Secure Boot está diseñado para frustrar estos ataques, reduciendo significativamente el riesgo y la superficie de ataque de tu PC, por lo que se ha convertido en obligatorio en Windows 11. Sin embargo, Secure Boot no es infalible y puede verse minado por vulnerabilidades en el firmware o hardware de un PC específico, como en este caso.

Por lo general, no podrá modificar la base de datos de claves de intercambio de claves o base de datos KEK. Esta base de datos contiene las firmas de software confiable, y Binarly ya ha demostrado un ataque de prueba de concepto que permitiría que un software malicioso agregue un controlador malicioso a la base de datos KEK y que el sistema confíe en ese controlador al iniciarse. Binarly lo probó en un Gigabyte BRIX PRO GB-BSi3-1115G4 que apuntaba tanto a Windows 11 como a Linux.

Las mejores placas base para CPU Intel en 2024

Nuestra colección de las mejores placas base para CPU Intel incluye una variedad de placas que van desde opciones económicas hasta ofertas de alta gama.

¿Cómo se filtró la clave de la plataforma?

Al parecer, lleva dos años ahí.

Binarly documenta por qué están seguros de la evaluación de que la clave ha sido distribuida a proveedores de hardware y no se debe confiar en ella.

- El equipo analizó un conjunto de datos interno de imágenes de firmware y descubrió que la clave había sido utilizada por varios proveedores no relacionados. Esto significa que debe haber sido generada en la raíz de la cadena de suministro de firmware.

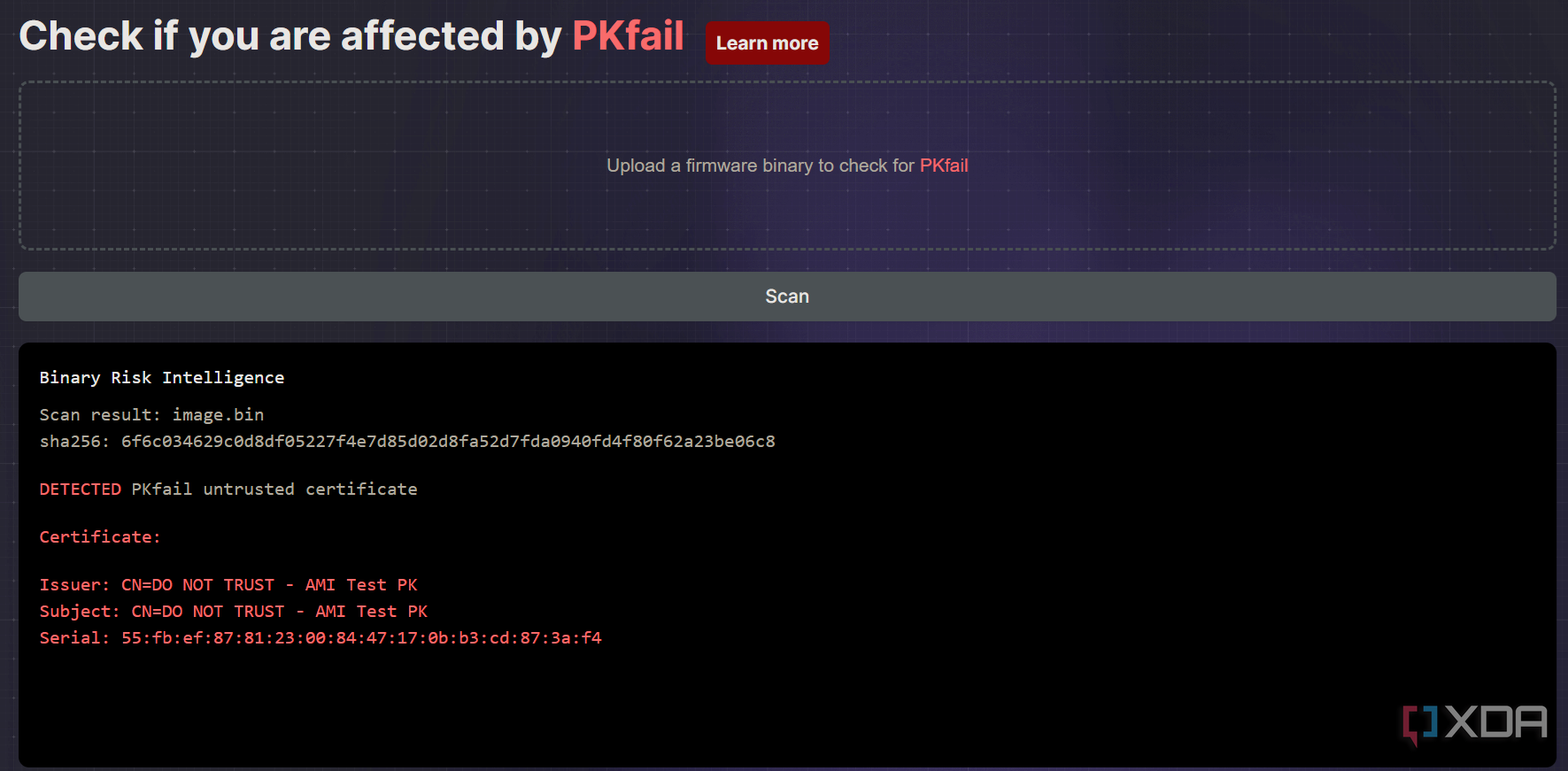

- Estas claves de prueba tienen indicaciones de que no se debe confiar en ellas, y Binarly señala que el emisor figura como "NO CONFIAR" o "NO ENVIAR".

- Por último, el equipo también identificó la clave de plataforma privada en un repositorio público de GitHub propiedad de un supuesto empleado de ODM, donde la clave de plataforma estaba protegida por una contraseña de cuatro caracteres, lo que significaba que era fácil de descifrar.

Tanto CVE-2016-5247 como LEN-7806 se identificaron en 2016, cuando apareció públicamente por primera vez información relacionada con la clave de prueba AMI que los fabricantes de hardware estaban adoptando. Luego, en 2022, la clave se filtró en un repositorio de GitHub y, dos años después, Binarly descubrió el alcance de la vulnerabilidad.

Ahora que la clave está disponible, es posible crear y ejecutar software malicioso como parte del proceso de arranque.

¿Qué puedes hacer al respecto?

No mucho, para ser honesto.

Si quieres probar el firmware de tu placa base, Binarly ha publicado unsitio web PKFailen el que puedes cargar un archivo y comprobar si es seguro o no. Por ejemplo, descargué la BIOS Gigabyte GB-BSi3-1115G4 F9 y la escaneé con el escáner PKFail, y me devolvió el resultado de que no se puede confiar en la imagen y que contiene la clave de prueba AMI que se ha filtrado desde entonces. La lista completa de dispositivos afectados se puede encontrar enel informe de Binarlyen la tabla al final, pero también puedes cargar tus propios archivos de firmware en el sitio web PKFail y comprobarlo tú mismo.

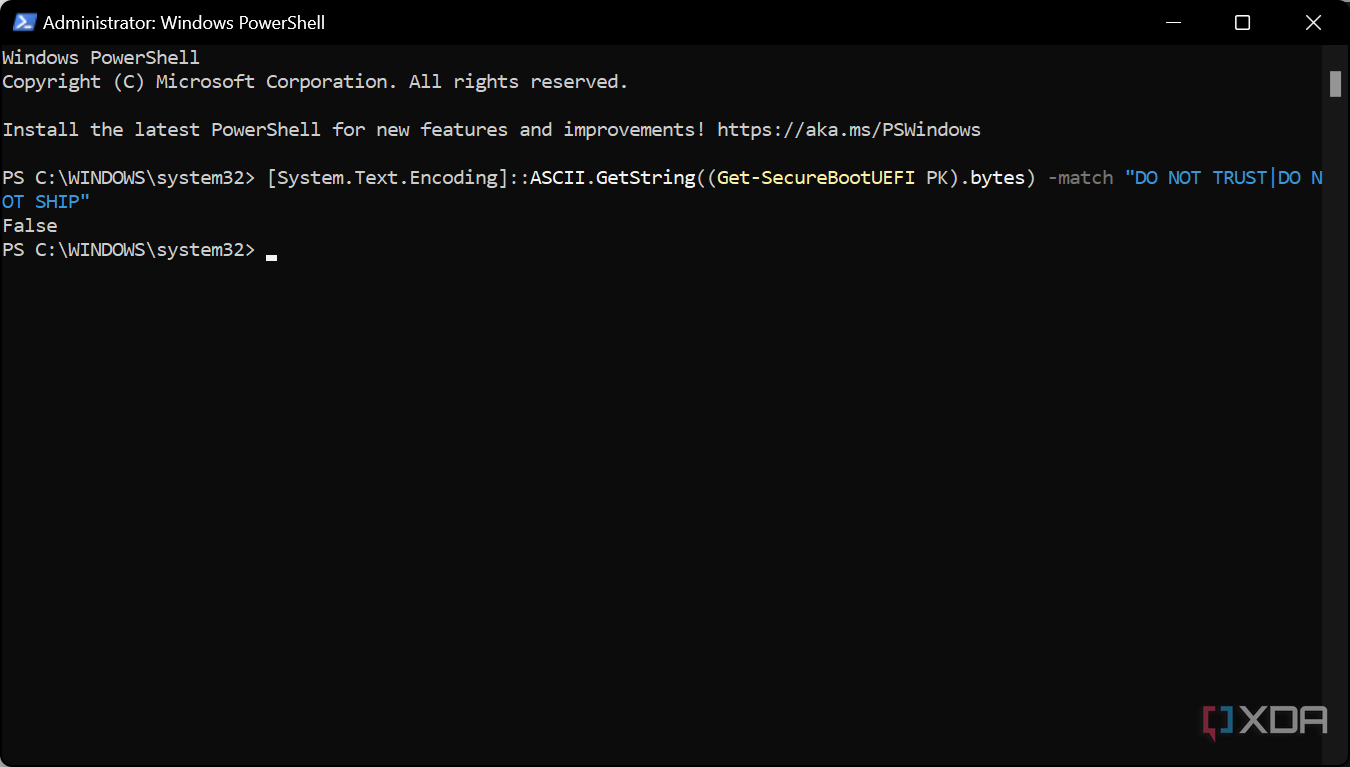

Por ahora, no hay mucho que puedas hacer para protegerte. Debido a que AMI implementó claves de prueba que nunca se reemplazaron en la cadena, los usuarios finales terminaron recibiendo dispositivos que pueden verse comprometidos una vez que un software malicioso obtiene acceso al sistema operativo. También puedes verificar si tu computadora está afectada en Windows ejecutando el siguiente comando en un PowerShell con privilegios elevados:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI PK).bytes) -match "NO CONFIAR|NO ENVIAR"

Si devuelve verdadero, entonces estás afectado. Si devuelve falso, entonces tu máquina no está afectada. Los proveedores de dispositivos pueden publicar actualizaciones que pueden reemplazar la PK en la secuencia de arranque, que los usuarios deben asegurarse de instalar cuando salgan esas actualizaciones. De lo contrario, mientras tanto, no hay mucho que puedas hacer. Los usuariospuedenreemplazar la PK ellos mismos y volver a llenar su base de datos KEK, pero no recomendamos hacerlo.

Las mejores placas base para CPU AMD en 2025

Si estás buscando construir un equipo con CPU AMD, necesitarás la placa base adecuada.