Hace unas semanas, experimenté algo muy espeluznante en mi computadora portátil. Cada vez que había un pequeño período de inactividad o, aún más espeluznante, cuando me alejaba de la pantalla, mi computadora portátil comenzaba automáticamente a realizar acciones extrañas e inexplicables. Se abría una nueva pestaña, se escribía un texto extraño y, a menudo, se exploraba la lista de redes Wi-Fi disponibles. Cerraba frenéticamente las pestañas extrañas, desconectaba el Wi-Fi o reiniciaba mi computadora portátil.

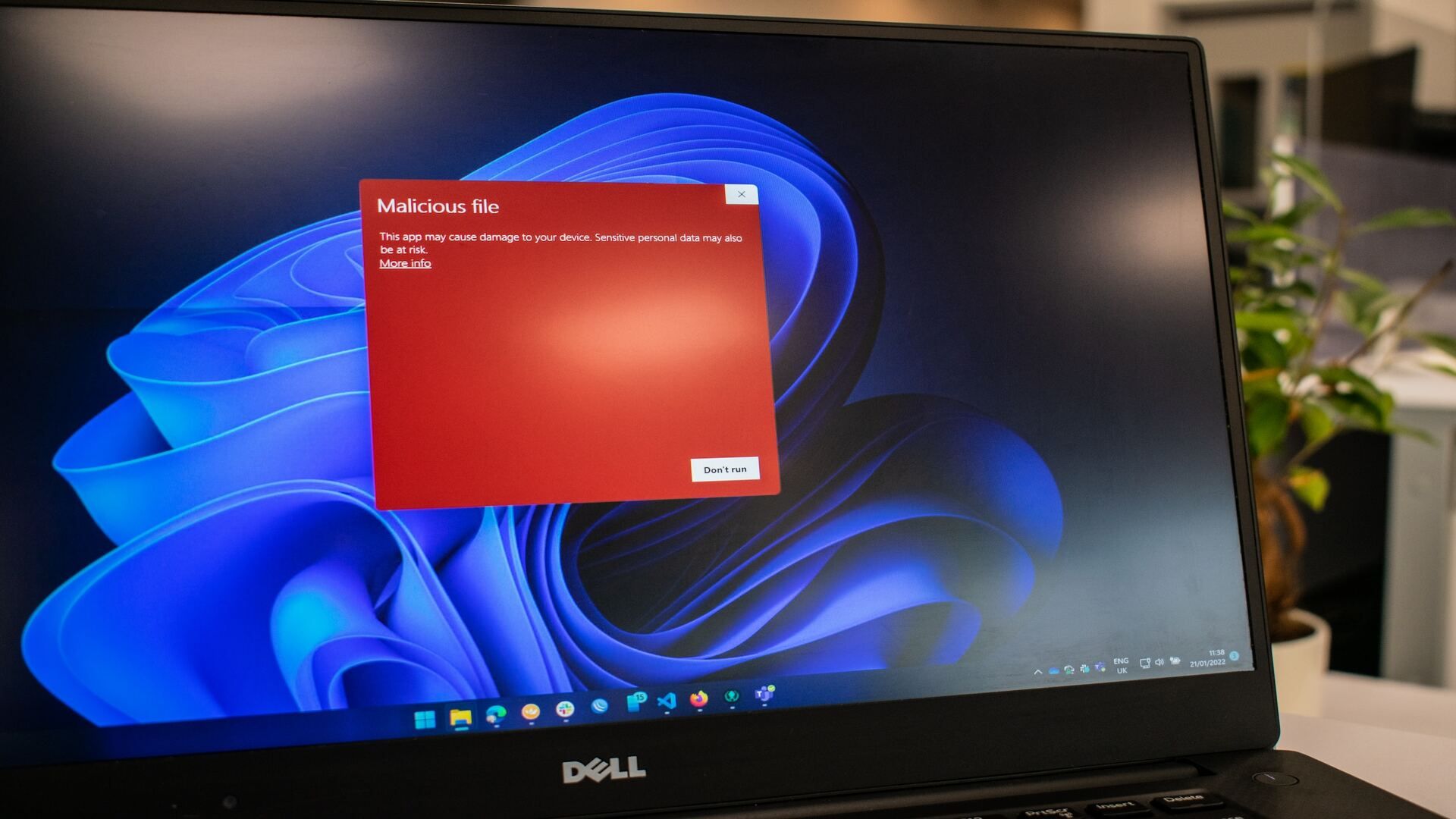

Al principio, dudé si se trataba de un ciberataque o de una actividad paranormal. Sin embargo, cuando estuve seguro de lo primero, ejecuté de inmediato un análisis completo con uno de losmejores programas antivirus para Windows 11.Como tenía curiosidad por saber qué había afectado exactamente a mi dispositivo, pasé las siguientes horas investigando en profundidad todo tipo de malware informático. Alerta de spoiler: era un RAT (troyano de acceso remoto). Más sobre eso en breve.

7 formas de saber si tu portátil Windows tiene malware

Señales de alerta que indican que su computadora portátil está comprometida

¿Qué es el malware informático?

El superconjunto de cada infección informática

Desde que empezamos a utilizar ordenadores en nuestras acogedoras salas de ordenadores, hemos oído hablar de términos como malware, virus, spyware y adware. Pero, ¿qué son exactamente y en qué se diferencian? Malware es un término genérico para el software malicioso que infecta un dispositivo o una red. Es la categoría más amplia; todo lo demás (spyware, virus, adware, etc.) es un subconjunto del malware. El malware se cuela en el dispositivo a través de una amplia gama de medios ineludibles, como un anuncio en línea en el que hace clic, un archivo adjunto de correo electrónico dudoso, un USB o cualquier archivo descargable en Internet disfrazado de legítimo.

Si bien tener cuidado con los sitios en los que hace clic es fundamental para mantener una buena higiene en línea, algunos programas maliciosos logran ingresar a su sistema de todos modos. Las vulnerabilidades de día cero, por ejemplo, son algunas de las vulnerabilidades más aterradoras en el software. Independientemente de lo robusto que sea el software, siempre existe la posibilidad de que contenga un error o falla que pueda explotarse. Las vulnerabilidades de día cero se denominan así porque le dan al desarrollador del software cero días para corregir la falla, ya que no están al tanto de ella antes del ataque.

Heartbleed es un ejemplo de un ataque de día cero muy famoso y mortal de 2014. El ataque eludió la capa de seguridad de OpenSSL y puso en riesgo información confidencial, como contraseñas y datos de tarjetas de crédito. El nombre proviene de una función de OpenSSL llamada Heartbeat, una confirmación rápida entre un dispositivo y un sitio web para garantizar que ambos sigan conectados.

El error Heartbleed explotó Heartbeat para divulgar 64 KB de la memoria del proceso OpenSSL en el servidor. Log4Shell en el servicio de registro basado en Java Log4J fue otra vulnerabilidad famosa. Informada por primera vez en 2021, permitía a un hacker realizar RCE (Remote Code Execution) en el dispositivo de destino e inyectar código dañino en los registros.

La ubicuidad de Log4J y la facilidad con la que se podía explotar hicieron de Log4Shell una vulnerabilidad muy extendida. Un virus, que a menudo se utiliza incorrectamente como sinónimo de malware, es un tipo específico de malware. Un virus se adhiere a un archivo o programa y se activa tan pronto como el usuario actúa sobre él. Un virus también se copia a sí mismo y crece, pero la autorreplicación no es necesariamente una característica de todos los tipos de malware.

El spyware es también un malware que vigila la actividad de los usuarios, recopila su información privada y la envía a un tercero para causar posibles daños. El adware es otro tipo de malware que se manifiesta en una avalancha repentina de anuncios y redireccionamientos inexplicables a sitios que muestran aún más anuncios. Todo esto tiene como objetivo generar ingresos publicitarios de la víctima de forma poco ética.

Los síntomas del malware informático dependen en gran medida del tipo específico con el que esté infectado tu dispositivo. Aun así, algunos de los más identificables incluyen un comportamiento extraño como el que describí anteriormente, la aparición de software desconocido, latemida BSOD (pantalla azul de la muerte)o una ralentización inexplicable de tu dispositivo.

3 razones por las que hay más virus en Windows que en Mac o Linux

Windows tiene algunas funciones de seguridad excelentes, pero es más propenso a contraer virus. Estas son las razones por las que

Diferentes tipos de malware

Esta no es una lista completa de todos los tipos de malware informático. Además, algunos de ellos se han vuelto obsoletos gracias a los modernos sistemas UEFI y a las funciones de arranque seguro, que dan como resultado una seguridad general mejorada del sistema operativo.

Ransomware

El ransomware es un malware que cifra los archivos de su computadora y los vuelve completamente inaccesibles. A cambio de descifrarlos, el hacker exige un rescate a la víctima. En algunos casos de ransomware, es posible que también encuentre su computadora bloqueada. Las grandes empresas y organizaciones son las que corren mayor riesgo de sufrir este tipo de ataques, ya que guardan datos confidenciales en sus dispositivos.

WannaCry fue un popular ataque de ransomware lanzado en 2017 que infectaba específicamente dispositivos Windows y retenía sus datos cifrados como rehenes hasta que se recibiera un rescate en Bitcoin. WannaKey fue la respuesta a este ataque, que podía recuperar las claves de cifrado siempre que el dispositivo de la víctima no se hubiera reiniciado desde el ataque. Si el dispositivo se hubiera reiniciado, se habría borrado la memoria RAM y no habría sido posible recuperarlo.

Marcus 'MalwareTech' Hutchins surgió como uno de los investigadores de seguridad que realizaron ingeniería inversa del código del malware y descubrieron un nombre de dominio que, al registrarse, parecía actuar como un interruptor de seguridad que impedía que se propagara más.

Gusano

Los gusanos funcionan de forma similar a los virus normales, que también pueden autorreplicarse y crecer. Un gusano suele llegar a tu dispositivo a través de vulnerabilidades de seguridad. Luego, convierte tu dispositivo en el host y elige otros dispositivos para atacar. Stuxnet es un gusano informático popular de 2005, supuestamente desarrollado como un esfuerzo conjunto de Estados Unidos e Israel contra Irán. El objetivo era dañar el programa nuclear de Irán, y el proyecto tuvo éxito al destruir varias centrifugadoras en las instalaciones de enriquecimiento de uranio de Irán. Stuxnet encadenó múltiples vulnerabilidades de día cero para funcionar.

RATA

RAT, o troyano de acceso remoto, hace referencia al caballo que los griegos utilizaban para entrar a escondidas en la ciudad de Troya durante la guerra de Troya. RAT es un malware que entra en tu sistema tan sigilosamente como el caballo y permite al hacker acceder a él de forma remota. Pueden controlar tu ratón, mirar a través de tu cámara web, usar tu teclado y luego usar todo este control para robar tu información. Un RAT suele permanecer deliberadamente discreto para rastrear cuidadosamente tus datos confidenciales a lo largo del tiempo y ejecutar un ataque cuando esté listo.

registrador de teclas

Un tipo de software espía que puede considerarse un subconjunto de RAT, el keylogger, se utiliza para rastrear específicamente las pulsaciones de teclas. Registra su información más valiosa, como los datos de la tarjeta de crédito y las contraseñas, y los envía al autor del software espía. Como cualquier malware, los keyloggers pueden ingresar a su sistema a través de múltiples métodos, como un archivo cuestionable que descargue o un correo electrónico enviado por un tercero malintencionado.

Kit de raíz

Un rootkit es un tipo de malware oculto que permite a un actor amenazante controlar de forma remota su dispositivo. Sin embargo, los rootkits son especialmente dañinos porque están diseñados para funcionar de forma extremadamente sigilosa. Se centran en ocultarse y evadir su software antivirus para poder proporcionar acceso a su dispositivo al actor amenazante durante el mayor tiempo posible.

Un rootkit es aterrador porque normalmente se instala directamente en el sistema operativo del dispositivo. Normalmente, la forma más segura de deshacerse de uno es realizar una reinstalación completa de Windows, no solo porque la integración a nivel del sistema operativo hace que sea más difícil deshacerse de él, sino también porque nunca se puede estar demasiado seguro de en qué rincón y grieta se ha escondido un rootkit.

Virus polimórfico

Este es el camaleón de los virus informáticos. Un virus polimórfico puede realizar numerosas iteraciones de sí mismo modificando ligeramente su código para evitar ser detectado por el software antivirus. Puede reescribir y modificar su código para evadir la detección de firmas y el análisis heurístico del software antivirus. Su capacidad para eludir las medidas de seguridad lo convierte en un virus difícil de abordar. Puede cambiar varias características, como la apariencia, el nombre del archivo y la ubicación.

También puede cifrar partes de su carga útil y cambiar el mecanismo de cifrado utilizado. El software de ciberseguridad tradicional funciona mejor con patrones y rutinas específicos (o reconocimiento de firmas rudimentario), lo que dificulta aún más la detección de la naturaleza rápidamente cambiante de un virus polimórfico.

Virus de sobrescritura

Este virus suena como mi peor pesadilla. Un virus de sobrescritura reemplaza el contenido de sus archivos sobrescribiéndolo con su código malicioso. El contenido original se elimina de forma permanente y no hay nada que pueda hacer para recuperarlo. La característica más aterradora de este virus es que hace su trabajo de forma excepcionalmente sigilosa. Para evitar ser detectado, se asegura de que el contenido reemplazado coincida con el tamaño del archivo original. Este virus también afecta el rendimiento general de su computadora al introducir ralentizaciones y bloqueos.

Debo añadir que este tipo de virus se han vuelto menos comunes con la aparición de otros más “útiles”, como el ransomware. En comparación con el malware, en el que el atacante puede obtener un beneficio económico de la víctima, el malware sin beneficio económico palidece en comparación.

Cuida bien tu dispositivo

Nunca olvides que más vale prevenir que curar. Si quieres proteger tu ordenador contra esta lista de cosas horribles, toma medidas tempranas para prevenirlas. Instala un software antivirus y asegúrate de actualizarlo periódicamente. También hay algunos buenosprogramas antivirus parausuarios de macOS.

Tenga mucho cuidado con los clics. No haga clic en archivos adjuntos de correo electrónico sospechosos ni en anuncios de los que no esté seguro. Del mismo modo, descargue únicamente de sitios web en los que confíe plenamente. Siempre que conecte un SSD o un USB a su computadora, ejecute un análisis antivirus para asegurarse de que no esté infectando su dispositivo. A continuación, se muestranalgunas herramientas de seguridad adicionales para su computadora.

El antivirus integrado de Windows también es bastante decente. Si toma otras medidas de seguridad y tiene cuidado con lo que hace clic,realizar análisis completos de Windows con regularidaddebería ser suficiente.

8 virus informáticos divertidos pero benignos

No todos los virus fueron creados para robar información de tarjetas de crédito