Los dispositivos de Internet de las cosas (o IoT) tienen una mala reputación en materia de seguridad. Como dispositivos diseñados para ocupar el menor espacio posible (es decir, para ser diminutos, de bajo consumo y baratos), los fabricantes suelen recurrir (intencionadamente o no) a prácticas de seguridad que no son las mejores para reducir sus costos y maximizar las ganancias. Esto puede ser cierto para todo, desde sensores domésticos inteligentes, bombillas conectadas por Wi-Fi o electrodomésticos inteligentes. Especialmente si compra en una región del mundo donde podría tener preocupaciones de seguridad más amplias, es mejor tomar medidas para mantener seguros estos dispositivos.

Estos dispositivos también tienen algunas consideraciones prácticas que tener en cuenta, especialmente si tienes muchos de ellos. Según cómo estén configurados, pueden generar un tráfico de difusión, unidifusión y multidifusión (BUM) significativo, que se dirige a todos los dispositivos de tu red. Esto puede, en algunas circunstancias, ralentizar tu red doméstica y poner una carga adicional en tu enrutador.

A continuación le presentamos algunos consejos (sin ningún orden en particular) para configurar dispositivos IoT en su red doméstica de manera segura, desde asegurarse de que estén bien aislados hasta inspeccionar usted mismo los dispositivos problemáticos.

6Coloque los dispositivos IoT en una VLAN separada

Esta es probablemente la recomendación más importante para la seguridad de IoT: aísle lógicamente sus dispositivos del resto del tráfico de su red. Esto evita que un dispositivo IoT malintencionado ataque a otros dispositivos directamente, es decir, que actúe como una caja de salto para que un posible atacante obtenga acceso a su red o que intercepte el tráfico potencialmente no cifrado diseñado para sus otros dispositivos. Darle acceso a un actor malintencionado a toda su red lo expone a una amplia gama de ataques, tantos que es casi imposible enumerarlos y mucho menos mitigarlos todos sin simplemente aislar el dispositivo en su red.

Darle a un actor malicioso acceso a toda su red lo expone a una amplia gama de ataques, tantos que es casi imposible enumerarlos, y mucho menos mitigarlos, sin simplemente aislar el dispositivo en su red.

La forma típica de hacerlo es configurar redes VLAN (o LAN virtuales) para colocar dispositivos IoT. De esta manera, el tráfico de los dispositivos se separa entre sí. Las VLAN suelen configurarse en el enrutador y las funciones disponibles variarán según el enrutador que tenga y cómo esté configurado. Eneste video de YouTubese puede encontrar un buen ejemplo de cómo configurarlo .

5Compre de marcas reconocidas

Parte del problema con los dispositivos IoT es que son fáciles de producir, a menudo son productos de marca blanca y, en la práctica, cajas negras de funcionalidad con poca o ninguna documentación pública. Esto significa que los investigadores de seguridad deben adoptar un enfoque de caja negra total (es decir, de confianza/conocimiento cero) al probar estos dispositivos, lo que es costoso y requiere mucho tiempo. El resultado de esto es que muchas marcas de IoT de marca blanca o más pequeñas no son probadas en absoluto por profesionales.

Usted podría hacer algunas pruebas usted mismo monitoreando el tráfico que entra y sale de un dispositivo para garantizar credenciales de seguridad básicas, como el uso de HTTP, e intentar inspeccionar qué tipo de interacciones remotas está teniendo el dispositivo, pero esto está lejos de ser infalible y es poco probable que sea útil para todo más allá de los peores infractores.

Por lo tanto, es importante comprar productos de una marca de confianza, incluso si cuestan un poco más. Los fabricantes de confianza también tienen más probabilidades (eso esperamos) de mantener portales web seguros y proporcionar actualizaciones de software periódicas para sus dispositivos, lo que puede ayudar a mitigar las vulnerabilidades conocidas.

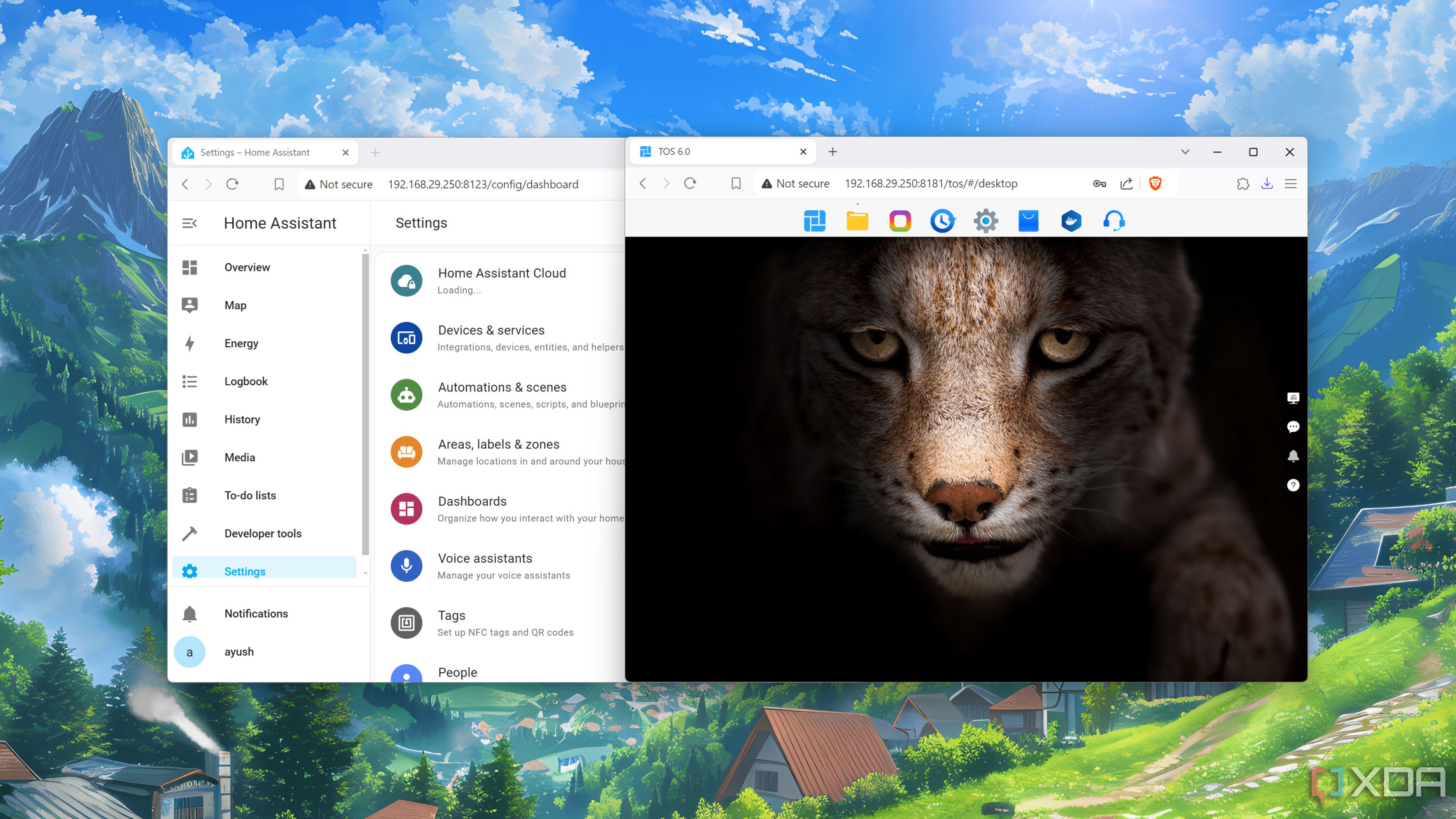

5 razones por las que Home Assistant es la mejor incorporación a la configuración NAS de cualquier propietario de una casa inteligente

¿Tiene problemas para administrar todos los dispositivos inteligentes de su hogar? Quizás le convenga ejecutar una instancia de Home Assistant en su NAS

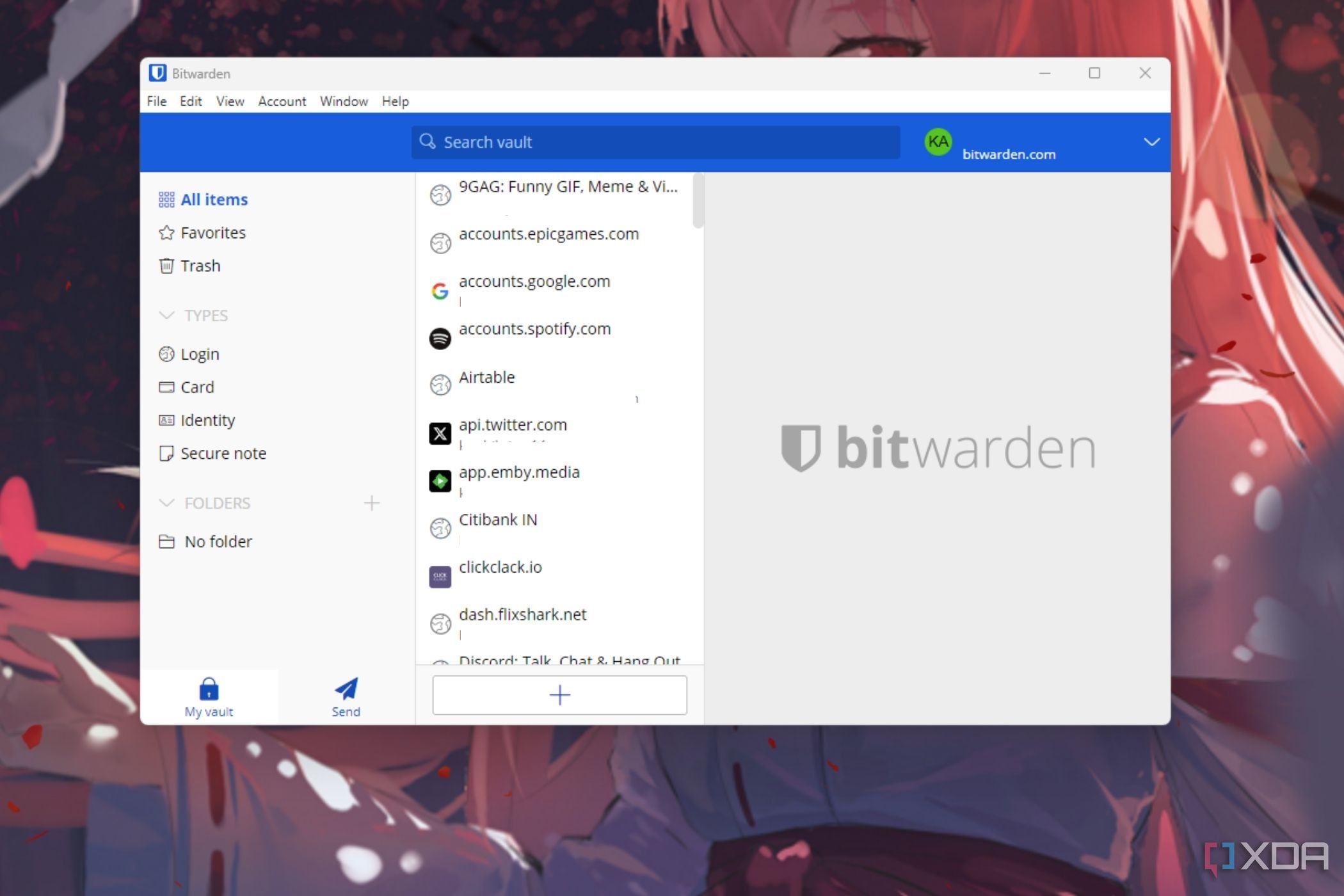

4Cambiar el nombre de usuario y las contraseñas predeterminadas

Esta es una recomendación muy antigua, pero mucha gente ignora su importancia para los dispositivos IoT. Ya sea que se trate de un enrutador o una bombilla, es importante que cambie los nombres de usuario y las contraseñas predeterminados. Las credenciales predeterminadas se pueden explotar más fácilmente si sus dispositivos son accesibles a través de Internet o a través de otro dispositivo de su red, lo que permite que un posible atacante atraviese su red fácilmente.

Si tiene muchos dispositivos, le recomendamos mantener sus datos en unadministrador de contraseñasy utilizar contraseñas aleatorias para evitar la repetición.

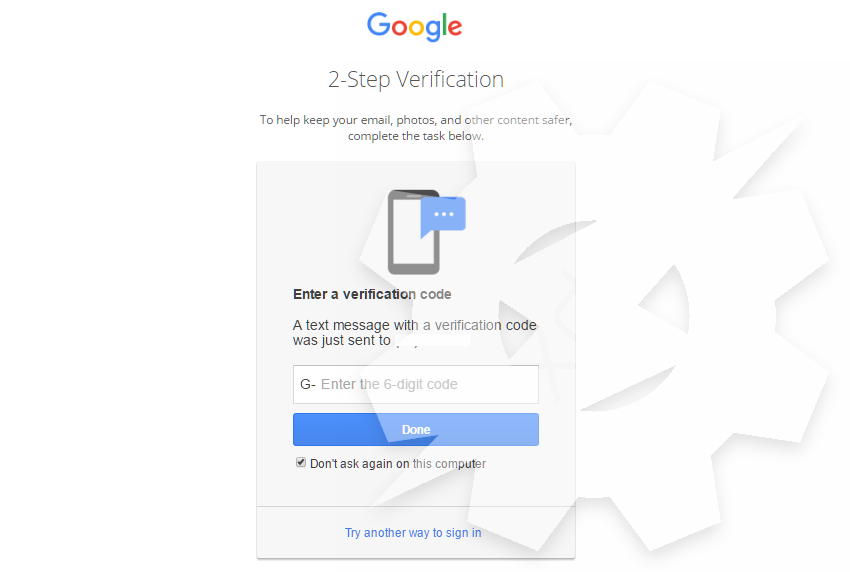

3Habilitar la autenticación de dos factores para cuentas en línea

Muchos dispositivos IoT vienen con integración en la nube, lo que permite que se administren de forma remota desde una cuenta en línea. Debe tratar estas cuentas como si fueran tan importantes como cualquier otra en su vida y asegurarse de que tengan habilitada la autenticación de dos factores en todo momento. Esto evita que un atacante use una cuenta en la nube comprometida o una contraseña en línea reutilizada para obtener acceso a su red doméstica.

La preocupación aquí se aplica especialmente a dispositivos que tienen un gran impacto en la privacidad si se ven comprometidos, por ejemplo, cámaras domésticas o sistemas de seguridad internos.

2Desactivar dispositivos IoT cuando no estén en uso

Una forma de mejorar un poco la seguridad de los dispositivos IoT es apagarlos cuando no se utilizan. Esto no es estrictamente una mitigación y podría decirse que se enmarca en un supuesto de "seguridad a través de la oscuridad" según el cual menos tiempo conectado a Internet significa menos posibilidades de ser hackeado, pero es poco probable que sea perjudicial.

Si puede, le sugerimos que limite el acceso a sus dispositivos a determinadas horas del día a través de suenrutador. Si está de vacaciones o planea estar fuera durante un período prolongado, puede considerar desactivar algunos dispositivos por completo durante ese período.

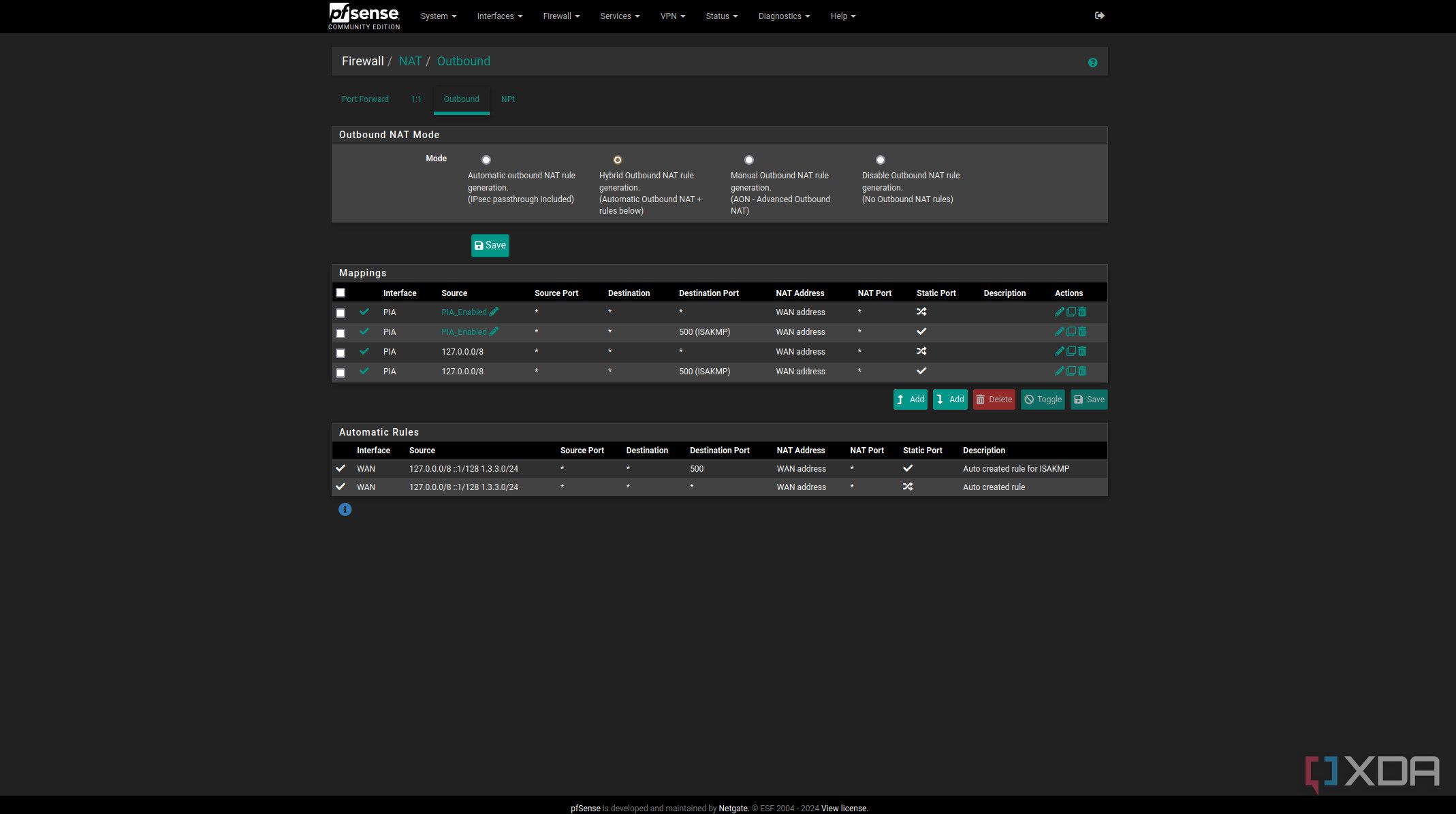

1Supervise el tráfico de sus dispositivos para detectar valores atípicos

Si tiene un enrutador que lo admita, monitorear el tráfico de sus dispositivos es un excelente punto de partida para proteger sus dispositivos IoT. Esto puede implicar monitorear los puertos en los que se comunica un dispositivo, el volumen de tráfico que se envía hacia y desde un dispositivo, si su dispositivo se comunica con otros dispositivos en su red y los horarios en los que se envía tráfico de Internet. Un gran volumen de tráfico en horarios irregulares o en ráfagas aleatorias de minutos u horas podría indicar que su dispositivo está extrayendo algunos datos de su red o está participando en una actividad maliciosa en línea (como una botnet).

No existe una regla estricta sobre la cantidad de tráfico que debe utilizar un dispositivo, pero el tráfico de carga es aproximadamente el mismo que el de descarga, es decir, un dispositivo de transmisión de video utilizará aproximadamente 400 Mb de datos para un video de 480p por hora. Los dispositivos con una funcionalidad de control simple, como las bombillas o las lámparas inteligentes, no deberían utilizar prácticamente ningún tráfico de Internet.

La seguridad de tu hogar es importante

Si está pensando en instalar una casa inteligente o incorporar algunos dispositivos IoT a su vida, considere las consecuencias para la ciberseguridad de su hogar. Si bien puede parecer algo lejano, las consecuencias de unaseguridad domésticadeficiente pueden ser enormes. Si toma algunas medidas sencillas y está al tanto de los dispositivos que está incorporando a su red, puede mejorar enormemente su postura de seguridad y reducir los riesgos.