Cuando Internet estaba en sus inicios y las redes domésticas eran complicadas de configurar correctamente, cada dispositivo de la red tenía una dirección IP pública. Esto facilitaba el uso de servidores de juegos, servidores FTP y otros servicios que uno pudiera querer utilizar. Esto estaba bien, en su mayor parte, pero significaba que los dispositivos estaban expuestos a Internet en general y quelas direcciones IPV4 se agotaríana menos que se hiciera algo al respecto.

Esto llevó a la invención de laTraducción de Direcciones de Red (NAT), que básicamente hace que los dispositivos de su red doméstica parezcan tener direcciones IP estáticas para los servicios de Internet cuando en realidad solo tiene una dirección IPV4 de su enrutador. Pero aún era un fastidio configurarlo, por lo que UPnP (Universal Plug and Play) llegó para solucionar las complicadas partes del descubrimiento de redes.

La configuración cero es buena para el usuario hasta que se convierte en un problema, y los fabricantes deenrutadores Wi-Fihan creado una al permitir que UPnP funcione a nivel de WAN. Cuando se diseñó por primera vez, se suponía que UPnP permanecería en su red doméstica, lo que lo habría mantenido seguro. Pero con el acceso WAN, los dispositivos se pueden conectar a su red doméstica y abrir puertos directamente a Internet sin su aprobación o conocimiento. Si bien algunos servicios y consolas de juegos más antiguos necesitan que esté habilitado para el modo multijugador, es (en su mayoría) más seguro desactivarlo.

6 configuraciones del enrutador que los usuarios avanzados deberían cambiar

Es posible que no pienses en cambiar estas configuraciones, pero te alegrarás de haberlo hecho.

4Es una pesadilla de seguridad (aunque sea genial)

Los fabricantes de enrutadores habilitan UPnP de forma predeterminada porque les hace la vida más fácil

Universal Plug and Play (UPnP) es una característica fantástica, en teoría. La capacidad de que los dispositivos conectados a la red se encuentren entre sí y a los servidores remotos que podrían necesitar para obtener datos esenciales es una maravilla moderna. Combina TCP/IP, HTTP, XML y SOAP para abrir y cerrar automáticamente los puertos a través del enrutador y el firewall para que los dispositivos puedan comunicarse directamente. Esto ayuda a que todo, desde dispositivos IoT hasta parlantes inteligentes, servicios de transmisión y servidores de juegos, se conecten y obtengan datos sin necesidad de que el usuario ingrese nada.

Ese proceso de configuración cero también es su mayor debilidad porque no hay controles ni contrapesos para evitar que dispositivos o software malintencionados utilicen UPnP para abrir los puertos que necesitan y utilizar su red doméstica para enviar sus datos o combinar sus dispositivos en una red de bots para atacar servidores. No utiliza ningún tipo de autenticación, lo que estaría bien si solo se ocupara de los dispositivos dentro de su LAN, pero muchos enrutadores exponen UPnP al lado de la WAN y eso significa problemas.

Apágalo y tu red doméstica será más segura. Es posible que notes que uno o dos dispositivos o servicios tienen problemas después, y es bastante simple realizar algunos redireccionamientos de puertos para esos elementos individuales en lugar de dejar que toda tu red sea controlada por lo que sea.

5 datos alarmantes sobre ciberseguridad en Windows que probablemente no conocías

Es hora de despertar y proteger su PC

3No hay control sobre qué abre los puertos

Esto está bien si confías en los dispositivos, pero ¿qué pasa si se trata de un dispositivo IoT o se infecta con malware?

La razón más importante para desactivar UPnP ahora mismo es que reduce instantáneamente el control que tienes sobre tu red doméstica, los datos que circulan por ella y los que entran o salen de ella. Es un poco como tirarle las llaves del coche a un aparcacoches, salvo que no hay ningún jefe que vigile a UPnP para asegurarse de que no se vaya a dar un paseo. Eso es todo. No hay ningún control por parte de tu cortafuegos, de tu otro software o hardware de seguridad, ni de ti para decirle que no se conecte a direcciones IP potencialmente dudosas.

En algún momento, los equipos de red domésticos tenían que equilibrar la seguridad y la comodidad, lo que era una preocupación menor. Sin embargo, esto ya no es necesario, ya que los desarrolladores responsables han encontrado formas de conectarse a servidores remotos sin exponer la red doméstica a posibles ataques. Puede confiar en que su consola de juegos no llamará a servidores sospechosos, pero ¿cómo sabe que no tiene malware? Ese dispositivo IoT que conectó podría estar enviando una gran cantidad de datos a cualquier lugar si tiene una implementación UPnP insegura o si fue diseñado deliberadamente de esa manera.

Incluso si no todos sus dispositivos de red usan UPnP, simplemente tenerlo habilitado en su enrutador podría significar que los atacantes podrían ingresar a su red doméstica, y ha habido muchos incidentes en los que eso sucedió, solo para convertirmiles de enrutadores, impresoras y otros dispositivos en botnets para atacar otros servicios de Internet.

¿Qué es el reenvío de puertos? ¿Por qué debo hacerlo?

Si desea alojar aplicaciones en su Internet doméstico, probablemente necesitará redireccionar puertos. Esto es lo que eso significa y por qué.

2El malware lo utiliza para propagarse

Debido a que no utiliza autenticación, a menudo es cooptado por cibercriminales.

La forma en que está diseñado UPnP, la apertura automática de puertos a la red más amplia, hace la vida más fácil tanto para los desarrolladores como para los usuarios. Pero ese proceso automatizado también es una bendición para los piratas informáticos, y hay muchos casos en los que se demostró que UPnP era explotable o en realidad se utilizó para piratear sistemas. En 2020,Ars Technicainformó sobre un ataque de prueba de concepto que podría utilizar UPnP para atraer a millones de dispositivos a ataques de denegación de servicio distribuido (DDoS). Otros ataques utilizaronUPnP mal implementado en chips Broadcompara convertir 100.000 enrutadores en una red de bots.

Y si piensas en 2019, es posible que recuerdes unataque a gran escala contra dispositivos Chromecast e impresorasque mostraban videos de YouTube del popular jugador PewDiePie. Eso también fue posible gracias a UPnP en enrutadores que permitían que las computadoras del lado WAN configuraran redirecciones de puertos y, si bien no se hizo de manera maliciosa, fácilmente podría haber sido un problema importante.

7 formas de saber si tu portátil Windows tiene malware

Señales de alerta que indican que su computadora portátil está comprometida

1Probablemente ya no lo necesites

Las consolas de juegos modernas utilizan métodos más seguros para los juegos multijugador.

En los primeros días de los juegos en línea, tu computadora se conectaba directamente a los otros jugadores o al servidor del juego. Probablemente no era la mejor decisión, ya que exponía tu dispositivo a cualquiera que pudiera encontrar tu dirección IP, pero así era. Luego llegaron NAT y UPnP, que trabajaban juntos para hacer que tu red doméstica fuera lo más segura posible y al mismo tiempo poder conectarte a servidores de juegos para jugar con otros usuarios. Sin embargo, seguía sin ser la forma más segura de hacerlo, por lo que se cambió el modelo.

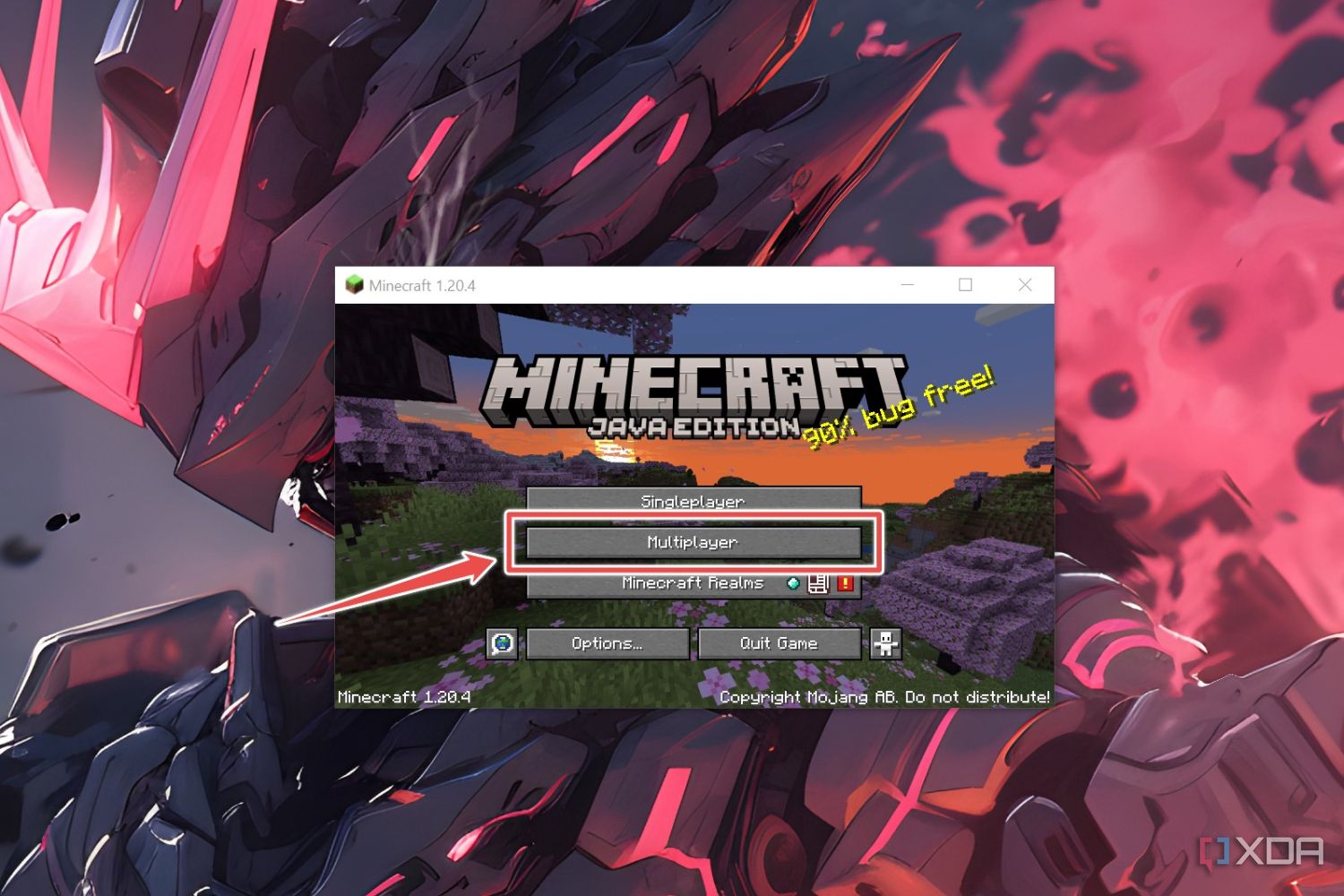

En la actualidad, la mayoría de los servidores de juegos utilizan el método NAT para conectar a los jugadores entre sí, que utiliza un servidor intermediario o, a veces, un servidor de retransmisión para superar el NAT de cada red doméstica sin necesidad de UPnP o reenvío de puertos. A veces, esto puede generar problemas de conexión, como sabe cualquiera que haya jugado un título deCall of Dutycon un tipo de NAT estricto. Por lo general, los tipos de NAT moderados o abiertos no tienen problemas con el funcionamiento correcto del método NAT, y esto significa que los jugadores pueden desactivar UPnP en sus enrutadores.

Por lo general, UPnP se puede desactivar sin problemas

Si bien es cierto que millones y millones de enrutadores de consumidores tienen UPnP habilitado de manera predeterminada, y la gran mayoría de ellos funcionan bien, sigue siendo un riesgo de seguridad. En los enrutadores más antiguos, puede permitir que atacantes externos ingresen a su red doméstica simplemente utilizando lo que UPnP fue diseñado para hacer. No es culpa del protocolo que algunos enrutadores permitan que las computadoras del lado WAN accedan a UPnP, pero aún así vale la pena desactivarlo. Las redes modernas utilizan otros métodos para conectarse a servidores remotos que mantienen su red doméstica más segura, y UPnP ya no es necesario en gran medida. Si descubre que desactivarlo hace que algunas de sus aplicaciones, servicios o dispositivos dejen de funcionar correctamente, puede averiguar qué puertos podría necesitar habilitar en su firewall para que esos servicios y ningún otro puedan comunicarse con el mundo exterior.